Unifi|家庭网络 篇十:Unifi防火墙设置实现VLAN单向隔离( 二 )

先说总目标,大方向

- LAN可以访问智能设备所在的VLAN20

- VLAN20里的设备不能访问LAN

文章插图

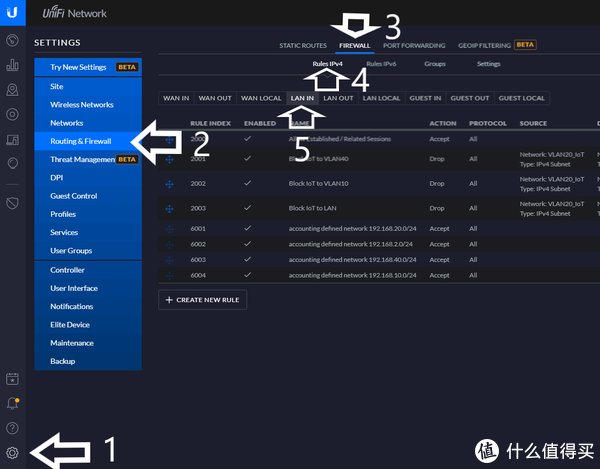

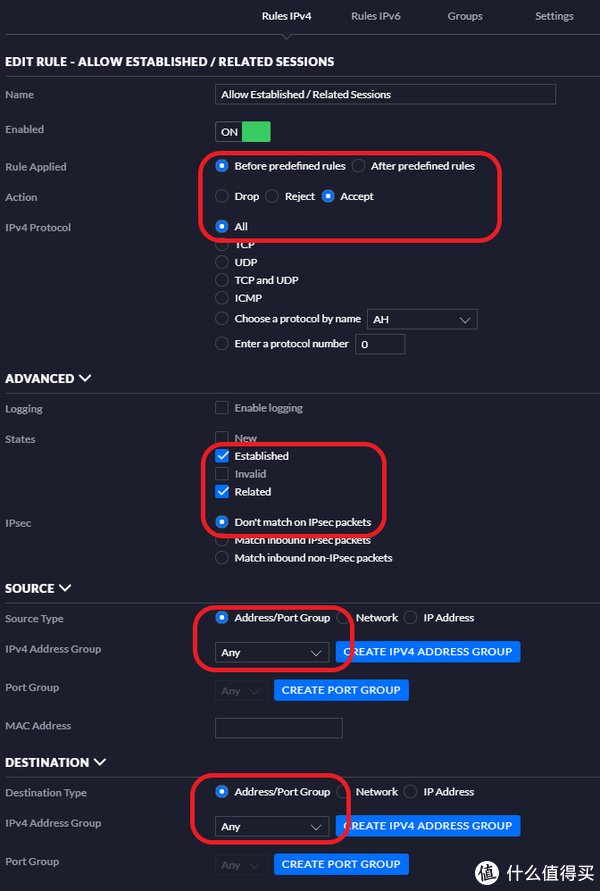

一、 进入防火墙设置的方法是:1. 点击左下角设置Setting(齿轮图标);2. 选择路由与防火墙Routing&Firewall;菜单;3. 选择防火墙Firewall标签页;4. 选择IPv4规则子标签页;5. 选择 LAN IN 孙标签页

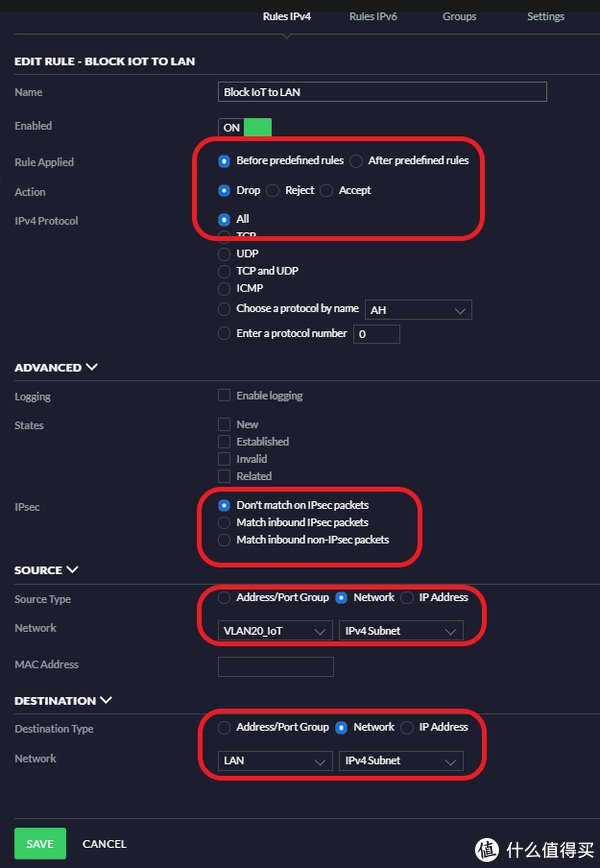

二、 新建一条规则

文章插图

官方文档还额外注释说:

- LAN IN是过滤所有LAN/VLAN通信的地方,所以只要设置LAN IN就可以了。因为无论对那个网络来说,IN都是进入防火墙的起始点。OUT规则仅仅在一些非常罕见的情况下才会被使用。

- 如果选择Drop(丢弃)将完全丢弃数据包,结果是在客户端显示”请求超时“的信息;如果选择Reject(拒绝)将会发送一条拒绝连接的数据包给客户端。

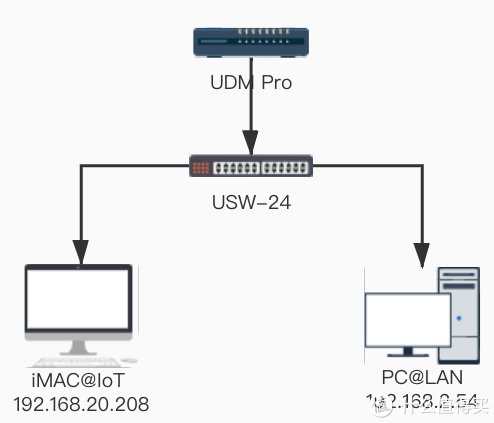

文章插图

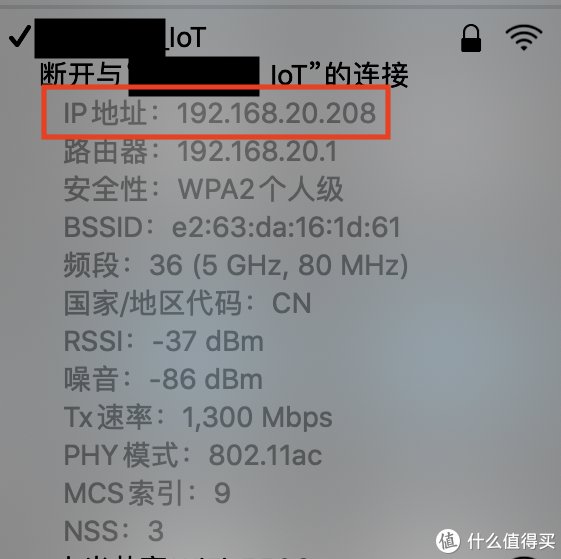

其中iMac在IoT的这个VLAN,IP地址为192.168.20.208。

文章插图

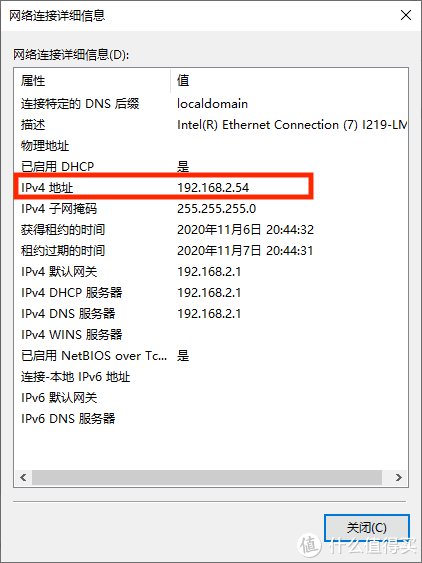

PC在LAN,IP地址为192.168.2.54。

文章插图

如果PC能够Ping通iMac,说明LAN到IoT的单向链路连通。如果PC不能ping通iMac,说明LAN到IoT的单向链路不通。

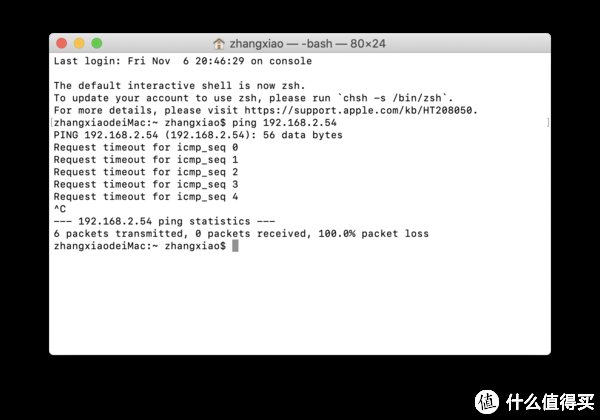

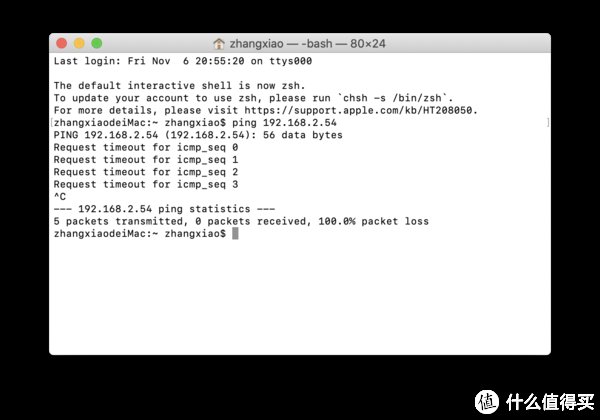

首先从iMac ping PC,结果显示ping不通。

文章插图

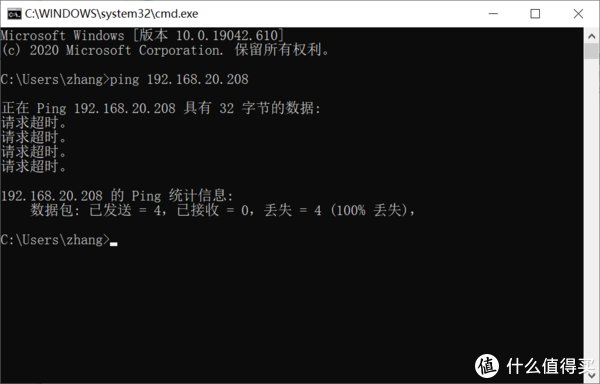

再从PC ping iMac,结果显示也ping不通。

文章插图

因此可以得出结论:VLAN和LAN之间的双向链路完全被防火墙隔离了。达成了一个小目标!撒花。。。

第二步、在第一步建立的规则前面新建一条规则

文章插图

这条规则大概的意思是但凡没说不能干,就是能干。因为这条规则前面没有规则,所以实际效果就是啥数据都放行。

那这两步的规则组合在一起会是什么样的效果?防火墙优先执行第一条规则,确保任意方向的VLAN间访问都是可以的。再执行到第二条规则,不允许IoT往VLAN20方向的访问。所以这么两条规则一组合起来就是除了IoT往VLAN20方向的访问不行以外,其他方向的访问都可以。

设置完看一下效果

从iMac ping PC,结果显示不通。

文章插图

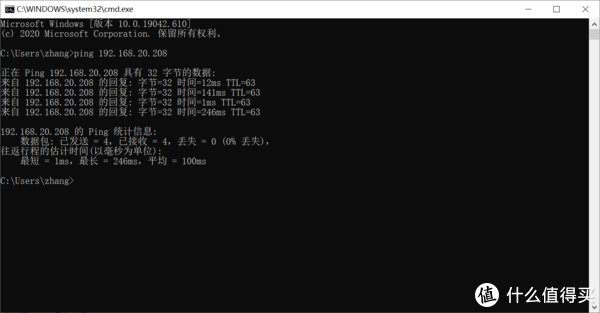

从PC ping iMac,结果显示连通。

文章插图

得出结论:IoT往LAN方向的链路不通,但LAN往IoT方向的链路连通。目标达成!

方法就是这么两条防火墙规则,剩下的就交给大家自己发挥了,多尝试几次就行。

以上。

- 闲鱼|电诉宝:“闲鱼”网络欺诈成用户投诉热点 Q3获“不建议下单”评级

- 峰会|这场峰会厉害了!政府企业专家媒体共议网络内容生态治理

- 网络覆盖|爱立信:2020年底,将有超过10亿人口获得5G网络覆盖

- 星期一|亚马逊:黑五与网络星期一期间 第三方卖家销售额达到48亿美元

- 机器人|网络里面的假消息忽悠了非常多的小喷子和小机器人

- iphone12|菜鸟网络原副总裁被捕!此前多名高管被判刑

- 副局长|杨林副局长在美团总部调研网络食品安全监管工作

- 娟子|直播中贬损他人,“青海娟子”等4名网络主播被处罚

- 同比|今年前10个月,上海商品类网络购物交易额5520.2亿元,同比增长12.9%!

- 低俗|网络上还有多少马保国式闹剧