按关键词阅读: 微信 MySQL 数据库 域名

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

前言本文中涉及到的所有操作均得到了客户单位的授权 , 并且在漏洞修复后得以公开 。 请勿在未授权状态下进行任何形式的渗透测试!!!!

漫长的探索经过初步的信息收集后 , 发现该医院并无官网 , 只有一个微信公众号提供了预约挂号 , 缴费等功能 , 只能把突破点放在这个公众号上了 。

下图是微信公众号的一些功能:

当点击这些功能并抓包的时候 , 令我看到奇怪的是所有的请求都指向了a.test.com这个域名 , 如下图 , 原谅我的厚码...

【一>所有资源关注我 , 私信回复“资料”获取<一】

1、200份很多已经买不到的绝版电子书

2、30G安全大厂内部的视频资料

3、100份src文档

4、常见安全面试题

5、ctf大赛经典题目解析

6、全套工具包

7、应急响应笔记

test.com这个域名经过查找后发现是一家提供医疗信息系统的本地公司但不解的是为什么医院的系统会放到供应商公司去呢?他们是如何进行数据同步的呢?带着这些问题我开始了对a.test.com这个域名的测试 。看到这个熟悉的页面 , 确定了此系统大概是由sping boot开发的 , 经过一系列常规操作后 , 只发现了一个swagger-ui页面 。

由于我们的目标是拿权限 , 所以重点对此页面的接口进行了sql注入和越权等测试 , 无果 , 也没有任何的文件上传接口开始卡到这里了 。

回过来想 ,

a.test.com这个域名是test.com的子域名 , 是否能够通过test.com进行突破呢?访问

test.com打开的是供应商公司的官网 。对

test.com的域名做信息收集后发现了几个子域均解析致某云服务器 , 但是ip不同 。首先

git.test.com这个域名引起了我的注意 , 打开后是一个gitlab服务 。gitlab历史上是由几个漏洞的:

但不幸的是此系统版本较高 , 漏洞均以修复 。

那会不会由弱口令呢?使用几个常用的用户名和top密码进行爆破 , 无果 , 我又想办法加到了此公司的一个qq群中 , 尝试在群文件中获取一些有效信息 。

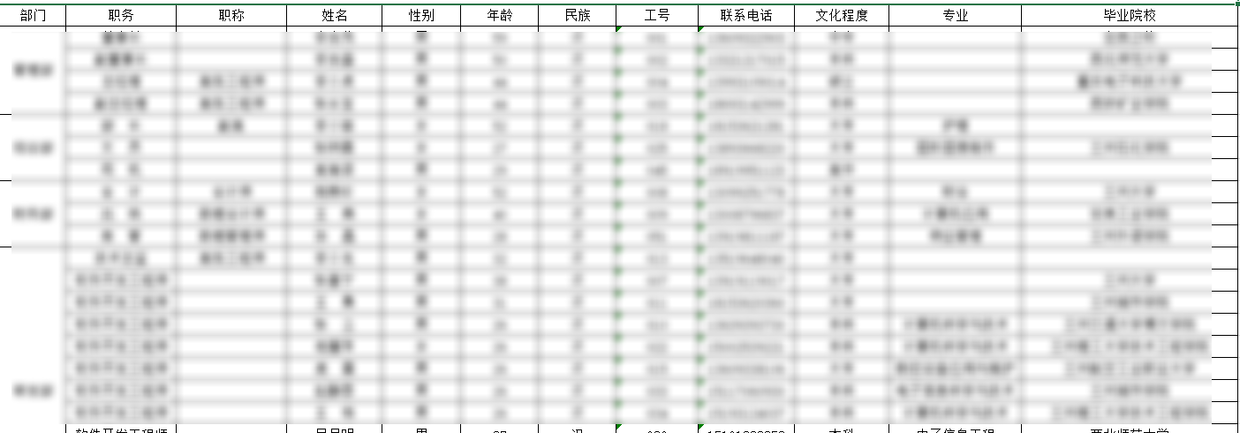

果不然 , 群文件中有一份表格 , 记录了员工的详细信息

有了这些信息 , 我开始使用姓名和工号等组合成gitlab的用户名 , 使用常用弱口令定向爆破 , 期望能有一两个结果 , 但是还是无果 , 看来此gitlab对密码强度有要求 , 弱口令是走不通了 。

稿源:(未知)

【傻大方】网址:/c/112EL2B2021.html

标题:数据库|记一次拿到后台权限的过程