微软威胁矩阵不是雷神之锤( 二 )

- 有权在集群内执行操作的人工操作员(DevOps/站点可靠性工程人员) 。

文章插图

文章插图 文章插图

文章插图资料来源:Gadi Naor

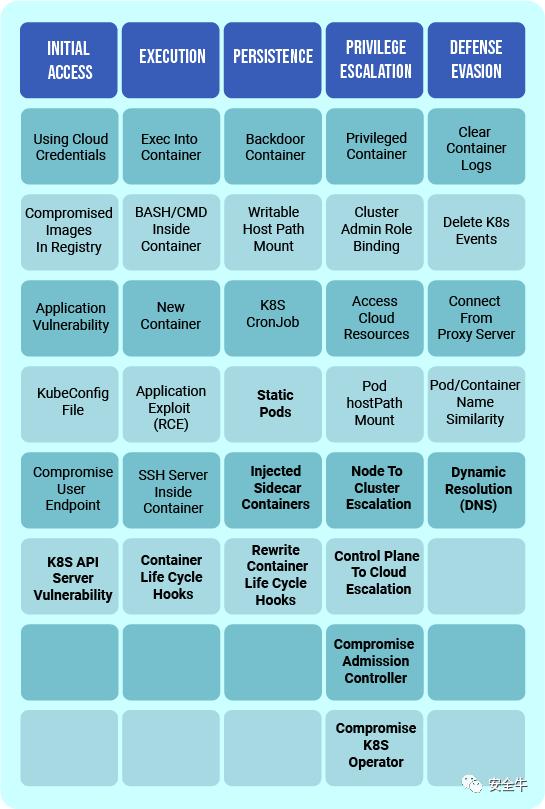

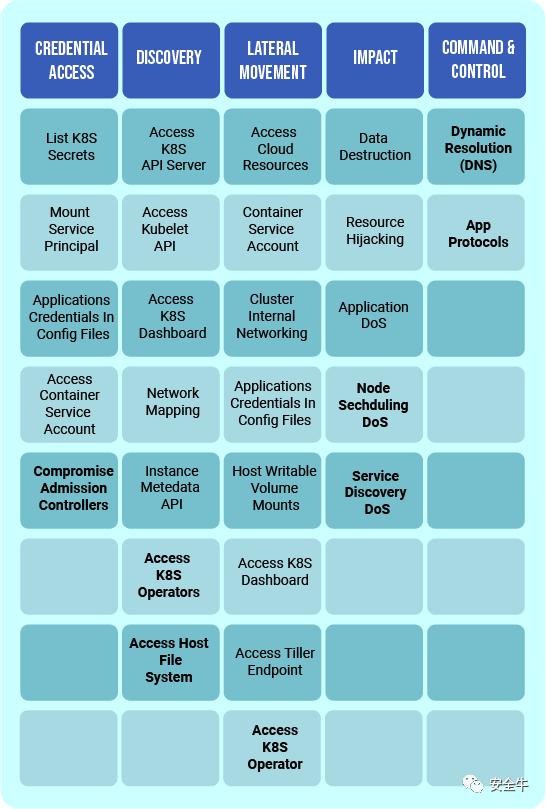

Azure威胁矩阵遗漏的一个值得注意的组件是“命令与控制”(C2)威胁类别 , 该类别在原始的MITER ATT&CK矩阵中可以找到 。 事实证明 , C2仍是Kubernetes用户关注的问题 , 它应该是Kubernetes威胁矩阵的一部分 。

Kubernetes高度依赖DNS作为其服务发现的关键基础架构 。 建立隐蔽通道的常见做法是利用DNS协议消息交换中的固有弱点 。 因此 , 监视Kubernetes群集内的DNS活动非常重要 , 可以检测并有可能阻止C2建立隐蔽通道 。

Azure Matrix在权限提升方面也存在差距 。 最新的CVE显示 , 攻击权限可以从节点提升到整个群集 , 也可以从群集提升到托管云环境 。 准入控制器和Kubernetes operator也可能遭到侵入 , 就前置安全性而言这是不可省略的 。

Azure Matrix中缺失的另一点是Kubernetes威胁的持久性 。 攻击者可以直接在节点上启动容器 , 而Kubernetes不会管理容器 , 这对于DevOps来说是一个盲点 。 如果攻击者破坏了准入控制器 , 他们还可以将恶意代码注入任何一个容器中 。 最后 , 攻击者可以将脚本插入容器生命周期挂钩中来执行并持续进行攻击 , 这是一种Kubernetes机制 , 可以在预定的时间点运行脚本 。

文章插图

文章插图合作电话:18311333376

合作微信:aqniu001

投稿邮箱:editor@aqniu.com

文章插图

文章插图- 优化|微软亚洲研究院发布开源平台“群策 MARO” 用于多智能体资源调度优化

- 微软|开会玩手机?微软新发明AI会议评分体系让你无处可藏

- 今日|“舜网”学习强国号今日上线 济南报业全媒体矩阵再添新成员

- 曝光|微软新专利曝光 可以与会者面部表情和肢体语言为会议打分

- 微软启用新方式优化Win10:更好用了

- 日本媒体:美国针对华为重拳出击,北斗威胁巨大为何反而没辙?

- 将要反超华为?美国太空星链计划对中国是“炮灰”还是威胁?

- 效仿华为鸿蒙系统!微软放大招:新版Win10系统兼容安卓应用

- 微软Windows 10将可以运行安卓应用 明年开始引入

- 开会玩手机?微软新发明AI会议评分体系让你无处可藏