微软威胁矩阵不是雷神之锤

文章插图

文章插图

安全牛评

无论是机器学习还是云安全团队 , 全面地了解微软的两个威胁矩阵有助于着手实施缓解策略保护集群免受攻击威胁 。 但是安全团队始终要保持警惕 , 不可过于依赖某个框架或矩阵 , 因为这些框架不是金刚不坏一锤走天下的“雷神之锤” , 而且每个月都会暴露出新的威胁和漏洞 。

从人脸识别、垃圾邮件检测到自动驾驶、人工智能和机器学习技术已经广泛渗透到我们的日常生活 , 并进一步威胁到我们的隐私、财产甚至生命 。 这并非危言耸听 , 因为机器学习的普遍应用也引发了对抗性攻击 , 这是一种通过向算法“投喂”精心设计的“对抗样本数据”来操纵算法行为的攻击方式 。

针对人工智能系统的对抗性攻击轻则可以谋财 , 重则能够害命 , 例如通过下图中的样本 , 研究人员能够诱使自动驾驶系统将停车标志识别为限速标志: 文章插图

文章插图

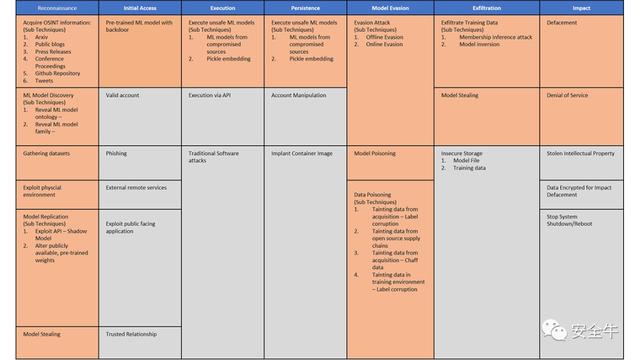

由于针对机器学习系统的对抗性攻击与日俱增 , 上周末微软发布了一个基于ATT&CK框架的机器学习威胁矩阵() , 能够帮助安全专业人员检测和补救针对机器学习系统的攻击 。

微软指出 , 过去四年来针对商用机器学习系统的攻击显著增加 。 通过更全面地了解机器学习威胁矩阵 , 安全团队可以开始实施缓解策略 , 以保护其服务器集群免受威胁 。 文章插图

文章插图

对抗性机器学习威胁矩阵的灵感来自ATT&CK框架

来源:微软

与ATT&CK框架类似 , 机器学习威胁矩阵涵盖了针对机器学习的网络攻击中通常涉及的各个阶段 , 以及攻击者在每个阶段所采用的策略 。 组织可以使用矩阵来了解其攻击面 , 信息安全专业人员可以使用矩阵中的战术和技术来改善组织机器学习系统安全边界的监控策略 。

微软研究人员在官方博客文章指出:“对抗性机器学习威胁矩阵的目标是将对[机器学习]系统的攻击定位在一个框架中 , 让安全分析人员可以锁定新的和即将到来的威胁 。 ”

对于机器学习和人工智能系统的安全人员来说 , 微软的威胁矩阵无疑是武器库中的一件重器 , 但它会是完美无瑕的吗?我们如何正确看待企业发布的ATT&CK威胁矩阵?

也许我们需要回顾一下微软的第一次“ATT&CK模仿秀” 。

早在今年4月 , 微软Azure安全中心发布过一个基于MITER ATT&CK模型的Kubernetes威胁矩阵() , 汇总了Kubernetes中运行的环境所特有的策略和威胁 , 而Kubernetes是当今云原生应用程序构建者使用的最受欢迎的容器编排平台 。

Azure Kubernete威胁矩阵将MITER ATT&CK框架的攻击策略适配并转化为Kubernetes面对的挑战 。 例如 , 在MITER ATT&CK矩阵中 , “对计算机的初始访问”转换为Azure矩阵中的“对群集的初始访问” , 反映了该访问涉及的不同技术 。 Azure的矩阵是捕获传统IT安全与云原生安全之间的差异以及横向扩展安全性的主要里程碑 。

但是 , 平台工程师和安全运营团队不能完全依赖Azure的Kubernetes威胁矩阵 。 尽管Azure的Kubernets矩阵使企业安全团队可以沿用企业IT安全思路来理解Kubernetes安全 , 但是Kubernetes的很多特定结构在传统IT环境中是不存在的 。 而且 , Kubernets威胁矩阵是全新的框架 , 并不一定能够覆盖安全研究人员不断发现的新的Kubernetes漏洞 。

例如 , 在最近发现的威胁CVE-2020-8555中使用的技术未被捕获到Kubernetes的Azure MITER ATT&CK威胁矩阵中 。 该漏洞使攻击者可以将Kubernetes控制面的访问权限升级到托管云环境 , 从而有可能从连接到托管环境的服务中访问敏感数据 。

对于Kubernetes上的应用程序 , 威胁和风险向量可以分为两个主要区域:

01 应用程序级别的威胁和风险

这应该是熟悉的领域 , 但是与传统的整体应用程序有明显的区别 。 设计运行在Kubernetes环境中的应用程序是分布式的 , 并且由多个临时活动部件组成 , 这些临时活动部件具有不同的风险和威胁特征 , 通常由第一方和第三方组件和工具的组合制成 。

02 Kubernetes集群运营威胁和风险

【微软威胁矩阵不是雷神之锤】这些风险和威胁与以下因素相关:

- 与软件供应链、开发和持续集成(CI)相关的风险以及用于部署到集群中的交付自动化和持续交付(CD)工具链 。 CI和CD都是软件供应链中的初始访问点 , 可将威胁引入集群;

- 优化|微软亚洲研究院发布开源平台“群策 MARO” 用于多智能体资源调度优化

- 微软|开会玩手机?微软新发明AI会议评分体系让你无处可藏

- 今日|“舜网”学习强国号今日上线 济南报业全媒体矩阵再添新成员

- 曝光|微软新专利曝光 可以与会者面部表情和肢体语言为会议打分

- 微软启用新方式优化Win10:更好用了

- 日本媒体:美国针对华为重拳出击,北斗威胁巨大为何反而没辙?

- 将要反超华为?美国太空星链计划对中国是“炮灰”还是威胁?

- 效仿华为鸿蒙系统!微软放大招:新版Win10系统兼容安卓应用

- 微软Windows 10将可以运行安卓应用 明年开始引入

- 开会玩手机?微软新发明AI会议评分体系让你无处可藏