建设|安芯网盾:基于内存保护技术的主动防御体系建设

2020年11月13-14日,由公安部网络安全保卫局、中国科学院办公厅、国家网络与信息安全信息通报中心指导,公安部第三研究所、公安部第一研究所、中国电子科技集团公司第十五研究所联合主办的“第15届政府/行业信息化安全年会”在京顺利召开。安芯网盾产品总监朱燕涛先生受邀在大会主论坛分享了《基于内存保护技术的主动防御体系建设》的主题演讲。

文章插图

“近期,我们处理了几起应急响应事件,客户服务器在具备一定防护能力的情况下依旧遭受到攻击。客户找到我们处理,虽然完成了对问题的修复,但是已经发生的攻击依旧对客户造成了一定影响。” 朱燕涛表示,我们已经进入到一个新时代,面临的新型威胁层出不穷,基于内存的攻击是各类系统和应用所面临的最大威胁。

背景分析

无文件攻击是一种典型的基于内存的新型攻击方式,相较于其他攻击手段更容易成功,主要原因是无文件攻击利用了系统可信工具,从而绕过了传统防护手段。尽管企业和机构都部署了大量的安全防护产品,攻击者仍然能够轻而易举的突破层层防线,复杂的网络攻击在不断增加,现有的检测防御方案失效,成为企业在安全能力建设中的痛点。

基于内存的攻击难以防御的四大原因:

原因一:通过签名技术无法识别基于内存的攻击。基于签名技术的大多数方法基于特征匹配模式,无法识别基于内存的攻击。

无文件攻击是典型的在内存中进行远程加载和执行或在内存中构建恶意代码片段从而达到执行效果的攻击,可以轻松绕过基于签名的技术。无文件攻击的危害主要表现在其可以进行挖矿、勒索、数据窃取,比如近期美国大选,就有攻击者通过无文件攻击进行数据窃取,其主要利用APT邮件钓鱼,在文档中植入VBS脚本,从而达到执行效果。我们将此文件上传至国际知名的安全检测引擎VirusTotal上,其扫描全部通过,未检测出任何异常。故通过签名技术无法识别基于内存的攻击。

文章插图

原因二:基于日志或流量同样无法检测基于内存的攻击行为。基于日志或流量方式具有明显滞后性,基于内存的攻击运行在正常的信道上,并且会逃避检测。

文章插图

原因三:基于内存的攻击通常发生在应用程序内部,而传统防护手段无法应对。应用程序安全可以通过很多手段进行加强,包括安全管理手段与技术手段,但是应用程序引入第三方库以及复杂的业务架构使其变得复杂化,不可避免地会引入一些新漏洞或新风险。

文章插图

传统防护手段存在明显弊端:

杀毒软件基于特征仅能应对已知威胁,同时依赖云查杀能力,通过伪造或篡改信息可以轻松绕过;

沙箱技术存在环境可被感知和无法检测应用内部程序的问题;

补丁管理存在兼容性问题,同样仅能应对已知威胁;

主机IDS分为基于特征和基于行为,基于特征仅能应对已知威胁,基于行为存在误报率高的问题;

非黑即白主要是白名单机制,对应用程序防护有一定效果,但存在白利用和管理维护复杂问题;基于日志和流量存在滞后性以及误报率高等问题。

综上所述,传统防护手段难以应对基于应用程序内部的攻击行为。

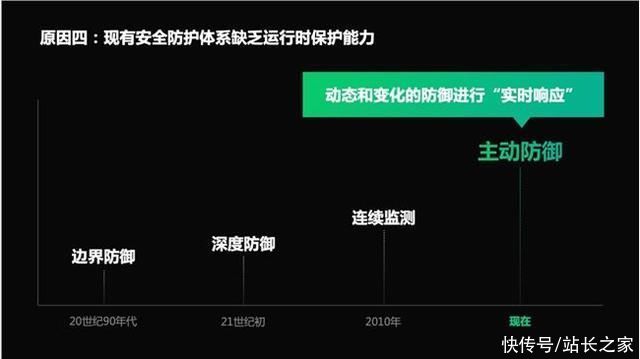

原因四:现有安全防护体系缺乏运行时保护能力。20世纪90年代我们以边界防御为主,其核心思想是防止非法进入,以建墙为主。21世纪初,以深度防御为主、核心是建立层次化防御,针对不同维度引入相对应的安全防护手段 。2010年以后,以连续监测为主,主要是用于分析被突破后继续通过蛛丝马迹发现恶意行为。而现在我们以主动防御为主。提高“实时响应”能力是主动防御的一个重要环节,能够实现对业务连续性的保障。

文章插图

主动防御体系建设

针对上述问题,我们推出了安芯网盾内存保护系统,专注于解决内存安全防护问题,包括无文件攻击、基于内存的攻击、0day漏洞攻击等。内存保护技术不是为了取代某项既有的检测技术,而是要解决现有安全防护体系的不足,解决防御滞后性问题。

随着检测和响应能力的兴起,内存保护系统以实时性和准确性为核心能力,以保护用户业务机密性、完整性及可用性为目的,防止内存中数据泄露、篡改、破坏行为。现有安全体系大都采用了纵深防御体系,而内存保护的定位是主机安全防护的最后一道防线。当攻击者利用新型攻击方式,或利用系统、应用漏洞绕过传统防护手段,将恶意代码悄无声息的植入到内存时,内存保护系统会对其进行实时监测与拦截,从而保护客户数据安全及业务连续性。

- 王兴称美团优选目前重点是建设核心能力;苏宁旗下云网万店融资60亿元;阿里小米拟增资居然之家|8点1氪 | 美团

- 建设|龙元建设中标中国移动宁波信息通信产业园二期施工项目

- 建设|《青岛市城市云脑建设指引》发布

- 贵阳|捷顺科技(002609.SZ)中标贵阳智慧停车公共信息服务平台系统建设项目

- 建设|日海智能(002313.SZ)中标板障山山地步道项目线路一智慧化建设设计施工总承包项目

- 信服|深信服何朝曦:安全不能只面向静态风险进行建设,应该从"面向风险"转向"面向能力"

- 交通运输|推动城市交通大脑建设 深圳将率先开展智能网联汽车立法

- 郑州|郑州铁塔统筹建设,按下5G“快进键”

- 助力工业互联网之都建设!岛城智能科技企业推出“人工智能+工业互联”新方案

- 郑州移动5G通信建设 青年突击队