科技云报道:为何云计算巨头都在布局机密计算?

科技云报道原创 。

众所周知 , 数据安全的三大支柱分别是:保护静态数据、传输中数据和使用中数据 。 其中 , 静态加密和传输中的数据加密 , 大家都很熟悉 。 文章插图

文章插图

但是随着企业业务上云 , 面临的最大挑战之一 , 就是如何保护使用中的数据 , 即在保持敏感数据的同时 , 还能保持数据的私有状态 。

之所以保护使用中的数据特别困难 , 原因在于应用程序需要明文数据(未经加密或其他方式保护的数据)才能进行计算 , 这意味着恶意软件可以转存内存中的内容以窃取信息 。 如果数据在内存中被泄露 , 服务器硬盘上的数据加密就变得不再重要 。

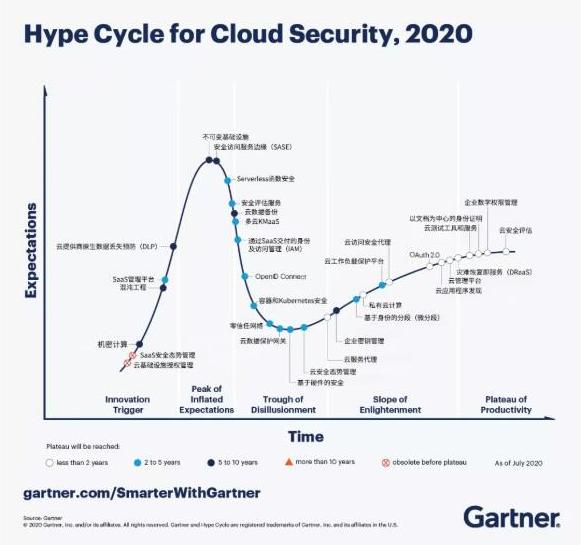

正因如此 , 机密计算(Confidential Computing)的概念诞生了 。 2019年 , 机密计算首次被Gartner列入《2019年云安全技术成熟度曲线报告》 。 2020年 , 机密计算仍是Gartner云安全成熟度曲线上的33中技术之一 。 文章插图

文章插图

机密计算的应用场景

机密计算的原理在于 , 使用基于硬件的技术将数据、特定功能或整个应用程序与操作系统、虚拟机管理程序或虚拟机管理器以及其他特权进程隔离开来 。 数据存储在可信执行环境(TEE)中 , 即使借助调试器 , 也无法从外部查看数据或对数据执行的操作 。 TEE确保只有授权的代码才能访问数据 。 如果代码被更改或被篡改 , TEE将拒绝操作 。

机密计算旨在保护敏感的代码和数据 , 可以解决区块链、秘钥管理、金融、AI、多方计算、数据租赁、边缘计算等诸多应用场景中“信任”难题 , 例如:

- 多个不互信组织之间的数据融合与联合分析

- 区块链上的智能合约的机密性保护

- 公有云平台对攻击的防御、高敏感信息的安全保护

- 保护AI模型等核心机密数据和知识产权

- 保护云边端三位一体相互通信的安全以及隐秘性

- 在Enclave中保护支付、交易的安全性

虽然从理论上来讲机密计算大有用处 , 但它并非立即可用 。 Gartner预计需要等5年至10年 , 它才会普遍使用 。

文章插图

文章插图科技巨头入局机密计算

作为一种前瞻性的安全技术 , 目前全球的科技巨头都已纷纷入局 , 大力探索和推广机密计算技术 。

- 微软Azure

在实现方式上 , 微软的机密计算有两种模式:一种是基于虚拟机 , 另一种则使用英特尔推出的Skylake-SP Xeon处理器中的SGX(“软件防护扩展”)功能 。

虚拟机模式 , 使用Windows 10和Windows Server 2016中引入的Hyper-V的虚拟安全模式(VSM)功能 。

使用VSM , 应用程序的大部分部分将在常规操作系统的普通虚拟机中运行 。 受保护的TEE部件将在单独的虚拟机中运行 , 该虚拟机仅包含基本存根操作系统(足以与常规VM通信)以及只需要处理敏感数据的应用程序代码的那些部分 。

即使应用程序受到攻击并且攻击者可以访问主虚拟机 , VSM TEE中的数据将无法访问 , 因为Hyper-V使虚拟机彼此分开 。 攻击者必须妥协Hyper-V本身才能突破这种隔离 。

SGX模式 , 使用处理器功能在常规流程中切出TEE , 而不需要虚拟机 。 处理器本身将对来自存储器的数据进行加密和解密 , 使得数据仅在处理器本身内被解密 。

有了这种模式 , Hyper-V的安全性并不重要 。 应用程序唯一需要信任的 , 是处理器及其实施的SGX 。 有了SGX , 没人可以看到TEE中的数据 。

文章插图

文章插图- 阿里云

基于Intel SGX加密计算技术 , 阿里云为云上客户提供了系统运行时的可信能力 。 云上开发者可以利用SGX技术提供的可信执行环境 , 将内存中的关键代码和数据保护起来 。

- 王兴称美团优选目前重点是建设核心能力;苏宁旗下云网万店融资60亿元;阿里小米拟增资居然之家|8点1氪 | 美团

- 融资|小影科技完成近4亿元C轮融资,已启动上市

- 出海|出海日报丨短视频生产服务商小影科技完成近4亿元 C 轮融资;华为成为俄罗斯在线出售智能手机的第一品牌

- 华为|台积电、高通、华为、小米接连宣布!美科技界炸锅:怎么会这样!

- 无国界|嘴上说着支持华为,却为苹果贡献了2000亿!还真是科技无国界啊?

- 报名啦!宿迁开展第五届“十大科技之星”评选

- 省科技进步统计报告出炉,西湖区创新指数跻身全省前三

- 建设|《青岛市城市云脑建设指引》发布

- 区企联企协|谋求更高质量的转型发展!区企联企协与区科技局成功举办科技考察对接活动

- 获近|小影科技获近4亿元融资