落地|ATT&CK驱动下的安全运营数据分析,如何“落地”?

ATT&CK(AdversarialTactics, Techniques, and Common Knowledge)是一个攻击行为知识库和威胁建模模型,主要应用于评估攻防能力覆盖、APT攻击防护、威胁狩猎、威胁情报关联及攻击模拟等领域。自发布以来,知识社区相当活跃,引发工业界和研究界的热捧,已逐渐发展为网络威胁分析语境下的通用元语。ATT&CK以相对适当的知识抽象层次,充分覆盖威胁领域的技战术场景,给安全防御能力的匹配与对比提供了标杆和抓手,是其成功的关键。

在ATT&CK的驱动下,越来越多的数据源采集能力成为企业威胁防护的标配。不过,对于安全运营团队来说,大规模、规范化的采集数据的接入只是起点,如何利用数据对抗愈发隐匿的高级威胁行为,持续降低企业和组织的风险才是关键所在。本文将从实践出发,探讨总结ATT&CK驱动下安全运营数据分析的实用性挑战。

一、数据挖掘的新机遇ATT&CK之前,LockheedMartin的攻击链模型(Cyber Kill Chain),微软的STRIDE模型等是威胁建模、告警分类分级、知识库建设的重要基础。各个安全厂商普遍量身定做了细粒度威胁模型。MITRE通过开源众筹的ATT&CK知识库,以适中的抽象方法,较成功地实现了系统化的攻击者技战术行为建模,有效地降低了威胁情报、威胁建模等领域的沟通成本。如果说传统威胁分析能力的建设是大家在各自的语境方言里自说自话,那么ATT&CK就给出了一个词典基线,识不识字、能力强弱的问题大家对齐语义就可以拿出来比一比了。

文章插图

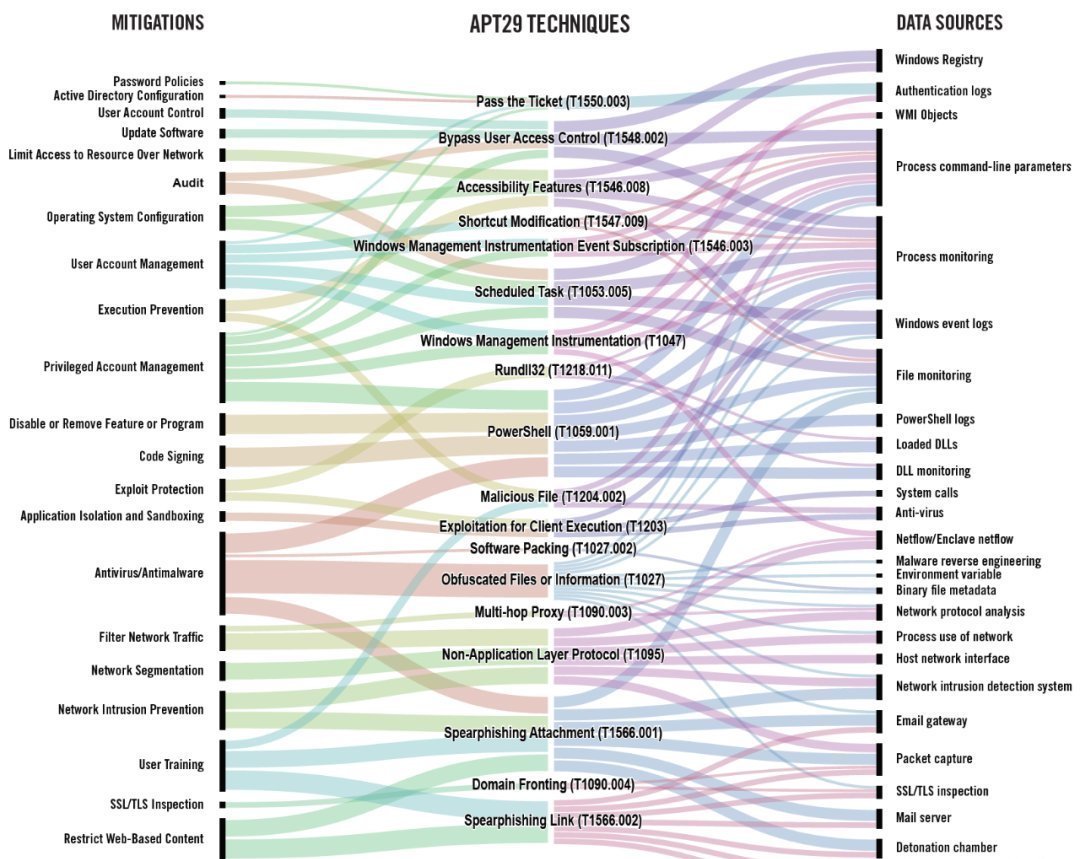

图1 APT29的预防手段与检测(数据源)[1]

ATT&CK为网络战场的防守方提供了一个攻防备战全景手册,上图展示了覆盖APT29的预防和检测需要实现的缓解措施列表和检测数据源列表。包括终端、网络、文件等多源、多维度的二十余类数据的采集,给威胁分析带来全新的分析机遇,包括多维度细粒度的线索与关联、深度的事件取证、更准确的威胁态势风险评估等。可以说,ATT&CK知识库在一定程度上促进了XDR(Extended Detection and Response)解决方案的概念炒作。多源多维数据源的集成本身不是新鲜事,但以真实APT情报驱动,并层次化映射到威胁行为的战术和技术实现层面,ATT&CK矩阵实例化展示了高级威胁防护的落地思路。总结来看,ATT&CK驱动下的数据融合为威胁防御方带来以下新的机遇:

1、促进数据归一化、本体化及关联性提升。无论是内部检测能力命名,还是与外部威胁情报对接,ATT&CK矩阵为企业或组织内数据湖的数据融合提供了技战术抽象层次的对齐方案。基本的,类似告警或事件有了明确的归类层次。进阶的,数据中隐含的数据实体及其关联关系,能够在统一的框架下实现本体化建模,为知识图谱等基于网络和图的数据结构构建提供基础。

2、促进分析能力与业务的解耦。诸多机器学习算法已经应用于威胁检测、溯源等环节。然而,许多技术底层集成类似的分析算法却形成看似不同的应用方案。其中的技术冗余为数据分析能力的可拓展性带来瓶颈。ATT&CK矩阵从攻防视角为“安全能力中台”的构建提供了新思路。通用算法能力能够从传统的数据分析孤岛中抽象出来,并与上一层的安全业务需求解耦。例如,经典的序列分析模型可用于事件预测、异常检测等不同层次的场景。在统一的数据湖之上,分析算法能够充分模块化,形成可编排的调用接口以供灵活的调用与集成。

3、促进分析算法的语义化。欠语义化一直以来都是数据驱动威胁检测的痛点。基于统计的模式识别与因果分析,往往需要在适当先验知识的约束下,才能适应安全数据的分析目标。ATT&CK通过矩阵的战术阶段划分,在目标层、分析层以及数据层上自然的提供了有明确语义的关联关系。这一语义增强,给数据驱动威胁分析结果提供了讲故事的范本,为运营人员提供了可解释、可理解的线索入口。

文章插图

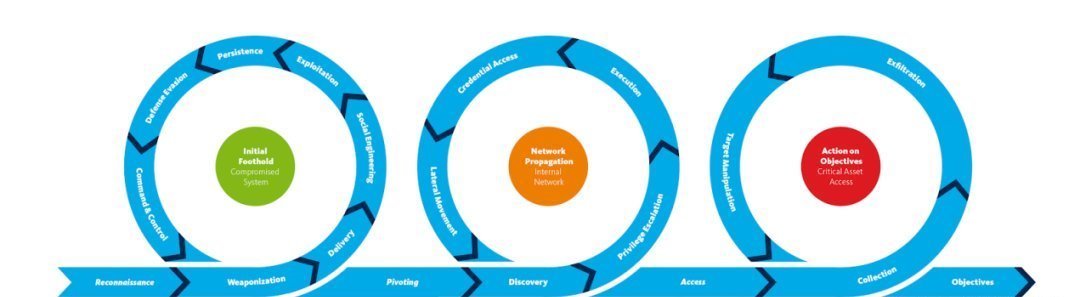

图2 融合ATT&CK与KillChain的攻击建模[2]

二、数据挖掘的实用性挑战ATT&CK是攻防世界里的一次知识标准化的浪潮,已经切实的渗透到安全能力发展的各个角落。我们看到愈发多的框架设计、解决方案、产品实现已经融合ATT&CK的思想与知识标签。当开始直面ATT&CK驱动下新的数据形势,在看到威胁狩猎新机遇的同时,我们也发现更大规模、更全面的数据覆盖,给安全运营带来全新的挑战。当然,这些挑战绝大部分不是ATT&CK引入的新话题。ATT&CK引发的攻防思潮的统一,很大程度上对安全运营数据梦魇的出现起到了推波助澜的作用。

- 运营|首个OTA智能社区落地 社区运营酿发展模式之变

- 落地|“电竞之都”争夺战中,城市们该怎样实现产业落地?

- 物种|苏宁易购赋能落地“新物种”旗下云网万店A轮融资60亿

- 示该站点|虾秘功能大揭秘之订单监测&广告概况

- 潜力|【国金研究】新星初现,商业化落地正当时 ——自动驾驶先行者Waymo潜力几何

- 解放|数智云园聚势创新 解放号云上软件园鲁南区域总部落地山东临沂

- 落地|银行又一新规来了,10号起取款“新规”落地,已有两地开始在执行

- 京东另类科学实验室之"5G来了"

- 36亿定增落地!阿里加码,小米入局,居然之家止跌转涨

- 智慧城市应用如何扎实落地?刚需场景和商业模式是关键