隐私计算:如何精准切入这个Web3.0风口上的风口?( 二 )

举个例子 , 某家电商想用用户数据做一个推荐算法 , 又没办法拿到淘宝或者京东的用户数据 。 直接买 , 又担心有人刷单薅羊毛 。 但是如果接入了区块链 。 那我可以只卖出我的淘宝购物数据和京东购物数据 , 而不提供出我的快递地址 , 姓名 , 支付宝号等 。 因为都记在区块链上 , 我既没法办法把相同数据卖给这家电商两次 , 又没法卖给电商假数据 。 作为回报 , 店家给我支付酬劳 , 并且获得了真正的数据来帮助他自己完善算法 , 一举两得 。

隐私计算在可以在确保保密性或隐私的同时 , 又保护正在使用的数据 。

而且前面也提到 , Web3.0的核心特征之一是数据确权 , 那么只有在数据始终在所有者手中 , 并且一直得到保护才能说对其拥有完整的主权 。 因此从Web2.0时代平台控制下流量经济到Web3.0个体主导下的数据经济 , 隐私计算是转变的绝对关键 。

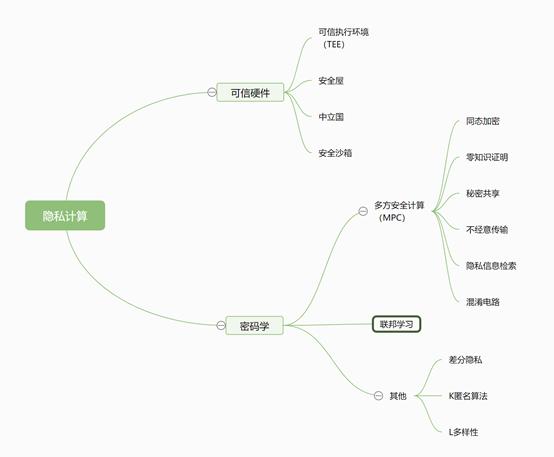

隐私计算的赛道体系最近一两年我们可能一直零星地听到零知识证明、TEE、同态加密等这些概念 , 但是很难对隐私计算的整体概念有一个很清晰的认知 。 一般来说 , 隐私计算主要分为可信硬件和密码学两大方向 。 文章插图

文章插图

可信硬件方向:TEE

其中可信硬件指的是 , 在一个硬件中建立一个我们可以相信的安全区域 , 然后把所有的数据处理计算都放在这个封闭的安全区域内进行 , 但是安全性都需要完全依赖于硬件以及硬件安全环境的建设者 。 一般是Intel或者其他芯片的制造商 。 (Intel的SGX、ARM的TrustZone、AMD的SEV等产品) 。

其中最具有代表性的就是TEE , 其他例如“中立国”、“安全沙箱”等技术都是基于这个思路 。 可信硬件的优势在于通用性高 , 它可以处理几乎所有类型的隐私计算任务 , 并且开发难度低 , 性能也更高 。 但其最大的问题在于 , 把安全性押在一个厂商身上 , 等于把后门完全留给了可信硬件的提供方和设计者 。 在外界看来这其中隐含了巨大的风险 。 因此可信硬件方案更多地会被用在那些并不追求极致的安全性 , 更加要求速度和体验的场景中 。

密码学方向:多方安全计算

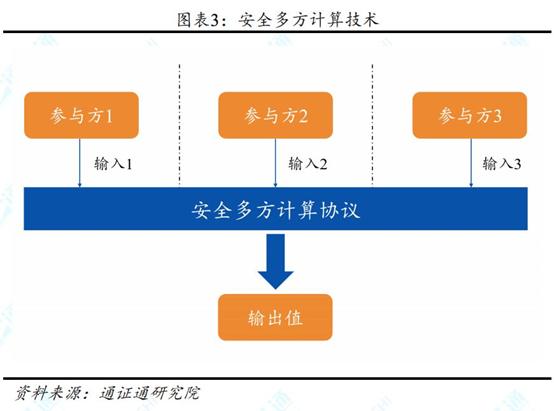

多方安全计算也就是常见到的MPC , 是指在没有可信第三方托管的情况下 , 多方共同通过一个特定的函数 , 安全地完成一次协同计算 , 每个人都是秘密输入自己的数据 , 然后大家只能得到这个函数最后计算出来的结果 。 文章插图

文章插图

多方安全计算是历史最为悠久 , 并且技术底蕴最为深厚的方向 , 其他所有涉及隐私计算的技术或者解决方案多多少少都会采用多方安全计算的一些技术 。 并且多方安全计算也是几年来和区块链结合的最为紧密的技术方向 , 区块链可以通过采用MPC技术来提升自身的数据保密的能力 , 以适应更多的应用场景 。 MPC可以借助区块链技术实现冗余计算 , 从而获得可验证的特性 。 Blockchain+MPC在近期的发展极快 , 也非常具有想象空间 。

多方安全计算算是一种协议或者说技术集合 , 像我们常听到的零知识证明、同态加密、不经意传输、混淆电路都属于多方安全计算的工具 。 多方安全计算由于其通用性相对较低、性能处于中等水平 , 因此往往会用于一些特定的场景 , 例如大型机构和企业之间做一些联合数据分析 , 另外还可以用于银行之间黑名单去重等等 。 但近年来性能提升迅速 , 安全多方计算的应用范围和价值都在急剧提升 。

混淆电路和不经意传输是主流的多方安全计算框架的核心技术:计算过程中 , 逻辑或者函数会转换为电路 , 数据会沿着这套电路被加密以及计算 , 这个加密电路和相关的信息会发送给其他参与者 。 然后接收方借助不经意传输来选取标签 , 然后对这个加密电路进行解密来获取计算结果 。

这其中的混淆电路指的是 , 所有计算逻辑和问题都可以转换成不同的电路 , 比如我想求和 , 那就是加法电路 , 然后混淆电路通过加密和扰乱这些电路的值来掩盖关键信息 。 这样整个过程中既没有任何一个人能看到实际的有效信息 , 同时也完成了电路所要求的任务 。 不经意传输的意思是A发送了一个信息给接收者B , 发送者A是不知道B是否收到了信息的 。

再就是最近几年的明星技术零知识证明 。 零知识证明的原理是 , A和B被一道门隔开 , B需要向A证明我是有开门的钥匙的 , 那怎么让门对面的A相信B有钥匙这个事实呢?只要让A看到B是打开门从中间扇锁着的门走过来的就可以了 。 这样A便可以相信B持有门的钥匙这一事实 。

- 页面|如何简单、快速制作流程图?上班族的画图技巧get

- 培育|跨境电商人才如何培育,长沙有“谱”了

- 抖音小店|抖音进军电商,短视频的商业模式与变现,创业者该如何抓住机遇?

- 计费|5G是如何计费的?

- 车轮旋转|牵引力控制系统是如何工作的?它有什么作用?

- 视频|短视频如何在前3秒吸引用户眼球?

- Vlog|中国Vlog|中国基建如何升级?看5G+智慧工地

- 计算机学科|机器视觉系统是什么

- 涡轮|看法米特涡轮流量计如何让你得心应手

- 手机|OPPO手机该如何截屏?四种最简单的方法已汇总!