文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

前言背景介绍:目标是拿到企业www.xxx.com的《上市商业计划书.docx》 , 通过OPENVPN访问 。

特别提出的得分规则修改 , 权限的得分必须有WEBSHELL/交互式SHELL , 只有一个漏洞回显不给分 , 更加偏向考察**漏洞利用**而非漏洞验证 。

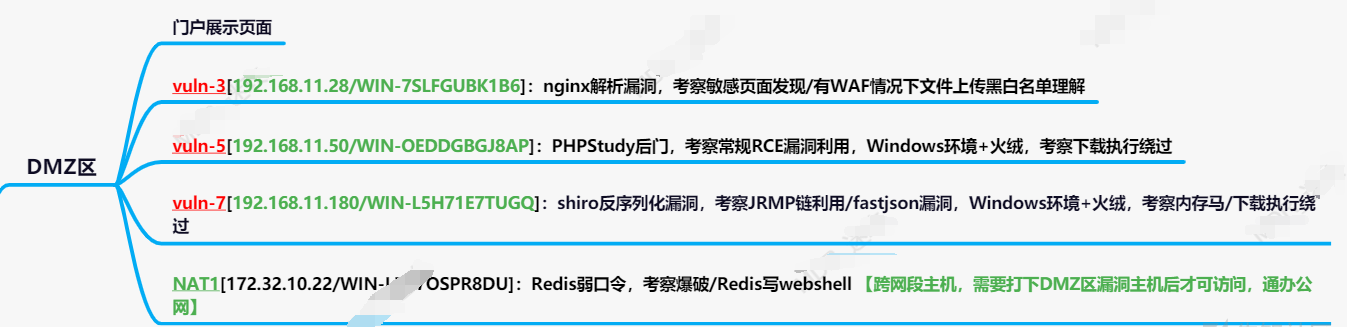

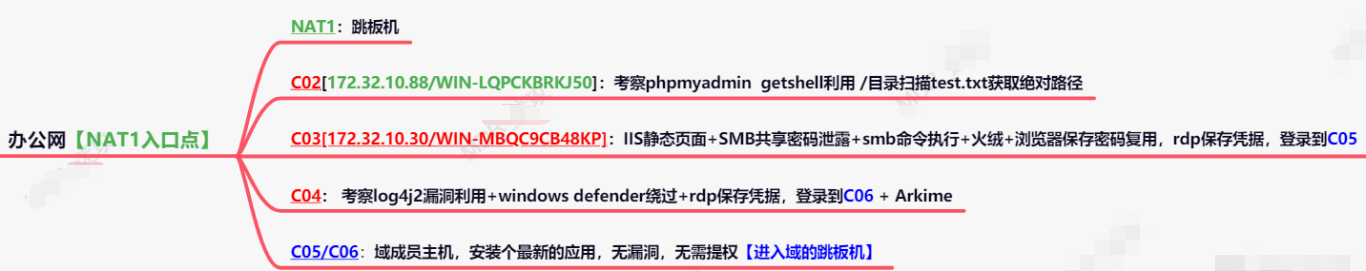

DMZ区

DMZ区大概有9台机器 , 3台入口点和官网分别用防火墙映射出去模拟互联网 , 4个页面分别对应xxx.com的四个子域名 。

[外链图片转存失败源站可能有防盗链机制建议将图片保存下来直接上传(img-mKNzOL7i-1649485754984)(https://upload-images.jianshu.io/upload_images/26472780-a10992982dbbeca2.png?imageMogr2/auto-orient/strip%7CimageView2/2/w/1240)

Ngnix解析漏洞在网站目录下写了个upload.html页面 , 考察路径扫描 , 上传页面是做了白名单校验 , 本来是考察在有WAF情况下怎么判断黑白名单 , 如果一开始就上传webshell , 包被阻断就不好判断是程序不允许还是WAF拦截了 , 会浪费些许时间 。 但是在实际的过程中考虑难度就未启用WAF 。 细心的同学可能看见Ngnix版本信息就会联想到解析漏洞 , 有经验的师傅可能看见PHP+白名单可能也会第一时间联想到解析漏洞 。

测试的时候 , 发现\"白名单可以绕过\" , win环境+文件上传后未重命名 。 其中<>?/^*\uD83D\uDE10\"等符号不允许在文件名中出现 。 所以有了:

1.php:.png能够落地1.php , 但是文件内容为0kb , 绕不过去 。, 等一个师傅能落地webshell 。

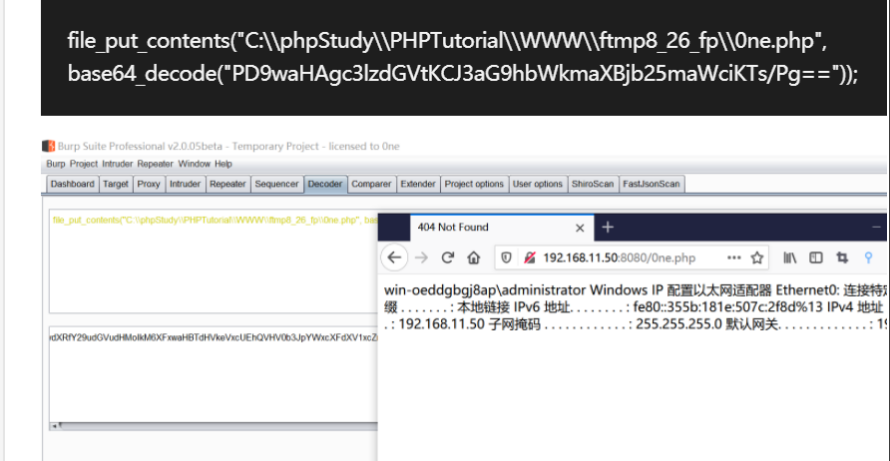

PHPStudy后门常规RCE漏洞+win环境+杀软的考察 , 留了php探针页面 。 一些常用的下载执行的命令无法使用会被拦截 , 绕过可自行测试LOLBAS 。 其实这个漏洞本质还是php代码执行 , 可以直接用

【一>所有资源关注我 , 私信回复“资料”获取<一】

1、很多已经买不到的绝版电子书

2、安全大厂内部的培训资料

3、全套工具包

4、100份src源码技术文档

5、网络安全基础入门、Linux、web安全、攻防方面的视频

6、应急响应笔记 7、 网络安全学习路线

8、ctf夺旗赛解析

9、WEB安全入门笔记

- 游戏本|知识付费普通人怎么玩?风口之下年赚50万并不难

- 液晶显示器|美国GPS导航系统有多厉害,中国北斗能与之抗衡吗?二者孰强孰弱

- 蓝牙耳机|蓝牙耳机性价比之王?双MIC降噪+蓝牙5.2,艾米尼UFO4值得选择吗

- 光刻机|俄正式对光刻机出手,华为或成受益者之一,外媒:ASML也做不到

- Python|新晋神U天玑8100相较于麒麟990,有多大提升?神U之名是否属实?

- 惠威|惠威音响,国货之光 百万发烧友的高性价比三分频进阶之选

- 河北网络广播电视台 |永倍达电商强势崛起之因:供应链审核体系无死角

- 麒麟990|新晋神U天玑8100相较于麒麟990,有多大提升?神U之名是否属实?

- 俞敏洪|3大电商创始人卸任CEO后,俞敏洪发文流露隐退之意,内容发人深省

- 微信|以一己之力拯救腾讯,李连杰当年的一个想法,让微信横空出世