新技术:通过指纹跟踪技术追踪恶意软件开发者

【新技术:通过指纹跟踪技术追踪恶意软件开发者】转自hackread , 作者Sudais Asif , 蓝色摩卡译 , 合作站点转载请注明原文译者和出处为超级盾!

我们经常会遇到一些臭名昭著的恶意组织 , 他们使用相同的恶意软件针对不同的受害者 。 在这种情况下 , 关注焦点通常是受害者公司的团队不同版本的开发软件 。

最近的一个例子是星际风暴恶意软件的变种 , 它从针对Windows和Linux发展到感染Android和MacOS 。

文章插图

文章插图

有时候退后一步 , 辨别出团体中那些暗中观察、拥有特异技能的别有用心者非常重要 , 并且在一定情况下对他们的特殊身份给予相应的监控也是极为重要的 。

记住这个框架的思想,最近检查点的研究人员发明了一个方法来将这些特定身份的恶意软件开发者进行辨别:分出谁是特定利用的幕后黑手 , 并辨别这些始作俑者开发的其他软件的暗门是什么 。

文章插图

文章插图

为了做到这一点 , 他们关注了2个以各种零日攻击著称的威胁者:

1.Volodya AKA BuggiCorp

2.Playbit AKA luxor2008

看到他们不同的开发功能 , 他们能够识别出每个开发者特有的特征 。 然后 , 利用这些特征进行寻找 , 只要发现类似的案件 , 就表明这些案件的背后都是同样的始作俑者 。 研究人员在一份研究报告中解释了背后的故事:

文章插图

文章插图

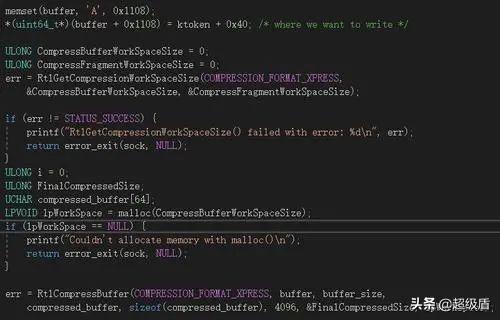

当分析一个针对我们的客户的复杂攻击时 , 我们注意到一个非常小的64位可执行程序被恶意软件执行 。 包含一些不寻常的调试字符串 , 它们指向试图利用受害机器上的漏洞 。

使用这个64位二进制文件 , 他们开始了指纹识别的整个过程 , 其中收集了最初简单的工件 , 如“字符串、内部文件名、时间戳和PDB路径” 。

通过指纹追踪恶意软件开发者 文章插图

文章插图

研究人员在一个开发过程中寻找不同人为痕迹

通过使用这些文件 , 他们发现了与另一个32位可执行文件类似的匹配 , 不久之后 , 他们就记下了来自同两个因素下产生的16个不同的Windows LPE漏洞因素 。

此外 , 由于这16款中有15款是在2015至2019年推出的 , 这也将证明是对Windows LPE 开发市场的一次打击 。

文章插图

文章插图

一个接一个之后 , 几十个样本的出现 , 我们改进了狩猎规则和方法 。 仔细分析的样品,我们能够理解哪些样品利用了CVE , 创建了一个时间表 , 基于它 , 可以理解哪一些开发程序被加零日漏洞 , 或是被掺杂基于不同补丁的一日漏洞

综上所述 , 这为专业人员追踪恶意软件背后的犯罪分子提供了一种很好的方法 , 而不仅仅是寻找被动防御机制、使得系统免受恶意软件攻击 。

文章插图

文章插图

在此之前 , 已经使用了一些创新的方法 , 比如我们报道的案件中 , 警察利用一个毒品贩子手的照片来描绘出他的指纹 , 然后追踪他 。

不仅如此 , 事实上 , 3D打印机已经被发现可以复制指纹 , 使模仿变得非常容易 , 并构成另一重威胁 。 因此 , 在先进方法上保持进行是很重要的 , 因为它们是网络安全的最终目的地 。

声明:我们尊重原创者版权 , 除确实无法确认作者外 , 均会注明作者和来源 。 转载文章仅供个人学习研究 , 同时向原创作者表示感谢 , 若涉及版权问题 , 请及时联系小编删除

- 回宿舍再也不用带钥匙了 西电大二学生自制宿舍指纹锁

- 新专利显示苹果在未来可能让Apple Watch通过传感器测量血压

- 新技术创新国家治理的文化建设

- iPhone折叠屏要来?两种设计通过初步测试

- LG展示全球首款通过Eyesafe认证的电视显示屏

- 提案通过:Fedora 34默认启用systemd-oomd

- 外媒:苹果两款可折叠iPhone样品通过富士康第一项质量检测

- 三星Galaxy A52 5G通过3C认证 支持最高15W快速充电

- 谷歌可能会通过不更新iOS应用来规避苹果的隐私披露

- 三个型号 三星Galaxy A32 5G通过Bluetooth SIG认证