HLS实战之Wireshark抓包分析

0.引言

Wireshark(前称Ethereal)是一个网络封包分析软件 。 网络封包分析软件的功能是撷取网络封包 , 并尽可能显示出最为详细的网络封包资料 。 Wireshark使用WinPCAP作为接口 , 直接与网卡进行数据报文交换 。

在过去 , 网络封包分析软件是非常昂贵的 , 或是专门属于盈利用的软件 。 Ethereal的出现改变了这一切 。 在GNUGPL通用许可证的保障范围底下 , 使用者可以以免费的代价取得软件与其源代码 , 并拥有针对其源代码修改及客制化的权利 。 Ethereal是全世界最广泛的网络封包分析软件之一 。

Wireshark官网地址:

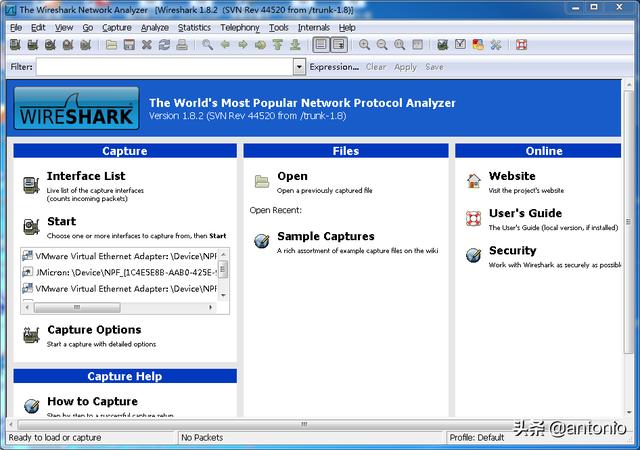

软件主界面:

文章插图

文章插图

wireshark怎么抓包、wireshark抓包详细图文教程为了安全考虑 , wireshark只能查看封包 , 而不能修改封包的内容 , 或者发送封包 。 wireshark能获取HTTP , 也能获取HTTPS , 但是不能解密HTTPS , 所以wireshark看不懂HTTPS中的内容 , 总结 , 如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark 。

wireshark 开始抓包

开始界面

文章插图

文章插图

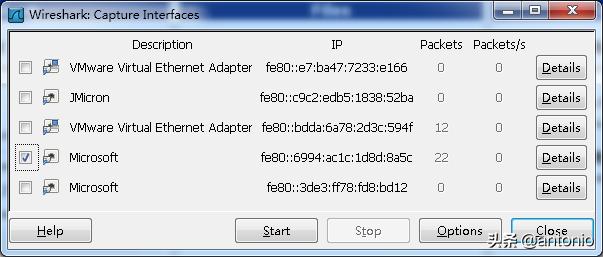

wireshark是捕获机器上的某一块网卡的网络包 , 当你的机器上有多块网卡的时候 , 你需要选择一个网卡 。 点击Caputre->Interfaces.. 出现下面对话框 , 选择正确的网卡 。 然后点击"Start"按钮, 开始抓包 。 注意网卡 , 千万不能选错了 , 否则抓不到正确的数据 。 我下面抓包这里选取的是VM8.

文章插图

文章插图

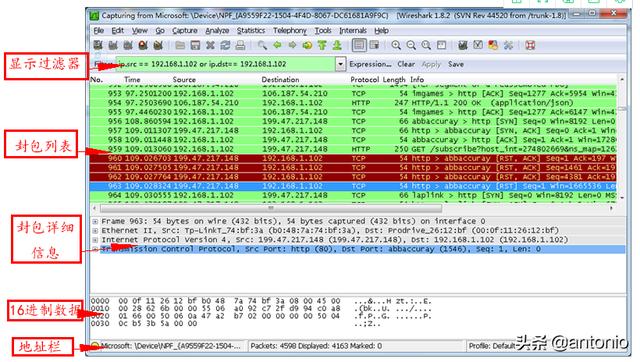

Wireshark 窗口介绍

(1) Display Filter(显示过滤器) ,用于过滤

(2) Packet List Pane(封包列表) ,显示捕获到的封包 ,有源地址和目标地址 , 端口号 。颜色不同 , 代表

(3) Packet Details Pane(封包详细信息), 显示封包中的字段

(4) Dissector Pane(16进制数据)

(5) Miscellanous(地址栏 , 杂项)

文章插图

文章插图

文章插图

文章插图

使用过滤是非常重要的 ,初学者使用wireshark时 , 将会得到大量的冗余信息 , 在几千甚至几万条记录中 , 以至于很难找到自己需要的部分 。 搞得晕头转向 。 过滤器会帮助我们在大量的数据中迅速找到我们需要的信息 。

过滤器有两种:

一种是显示过滤器 , 就是主界面上那个 , 用来在捕获的记录中找到所需要的记录

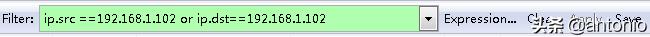

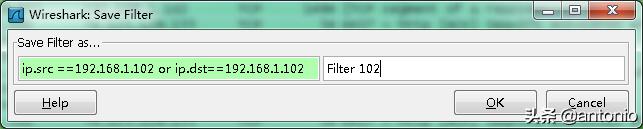

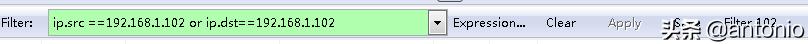

一种是捕获过滤器 , 用来过滤捕获的封包 , 以免捕获太多的记录 。在Capture -> Capture Filters 中设置保存过滤 , 在Filter栏上 , 填好Filter的表达式后 , 点击Save按钮 ,取个名字 。 比如"Filter 102" 。

文章插图

文章插图

Filter栏上就多了个"Filter 102" 的按钮 。

文章插图

文章插图

过滤表达式的规则

表达式规则如下:

(1) 协议过滤

比如TCP , 只显示TCP协议 。 下面抓包中会涉及到RTMP和HTTP协议 。

(2)IP 过滤

比如 ip.src =http://kandian.youth.cn/index/=192.168.1.102 显示源地址为192.168.1.102 , ip.dst==192.168.1.102, 目标地址为192.168.1.102

(3)端口过滤

tcp.port ==80, 端口为80 , tcp.srcport == 80, 只显示TCP协议的愿端口为80 。 下面涉及到8080端口 。

- SpringBoot2.x入门到项目实战课程系列(第二章)

- Go 实战项目推荐:Gin 实现的工单系统

- SpringBoot2.x入门到项目实战课程系列(第五章)

- 多视图几何三维重建实战系列之R-MVSNet

- 机器学习实战:GNN(图神经网络)加速器的FPGA解决方案

- 由多线程内存溢出产生的实战分析

- Django实战016:django中使用redis详解

- HTTP实战之Wireshark抓包分析

- 苹果公司|阿里架构师八年打造,编程宝典,从初学—编程进阶—深入学习—实战四个阶段带你潇洒编程!

- 域名|我是如何通过网站一步一步赚到钱的? 附:实战做网站方法和技巧