HashiCorp开源Boundary:安全访问动态主机服务

HashiCorp 宣布开源 Boundary , 此项目可帮助运维人员及从业者通过细粒度的授权安全地访问动态主机和服务 , 无需管理凭据或公开网络 。

Boundary 旨在使用最小特权原则 (POLP, principle of least privilege) 授予对关键系统的访问权限 , 以解决组织或企业在用户需要安全访问应用程序和机器时遇到的挑战 。

传统授予系统访问权限的产品非常繁琐 , 维护起来非常麻烦 , 甚至部分产品的黑匣子缺少可扩展的 API 。 而 Boundary 则允许经过身份验证和授权的可信用户访问专用网络中的安全系统 , 无需授权访问这些系统所在的公开网络 。

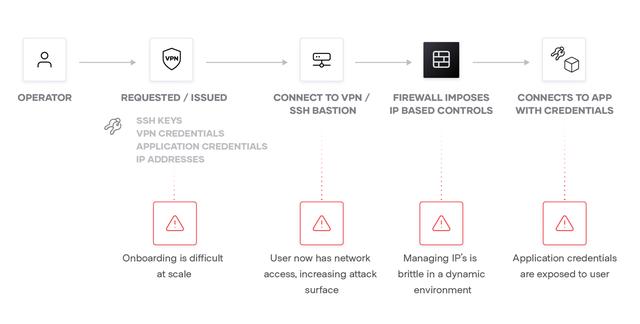

典型的传统产品工作流:

文章插图

文章插图

从上图可以看到 , 一旦用户进入专用网络 , 他们便获得访问任何系统的权限 , 而不仅仅是目标系统 。 如果用于访问 VPN 或 SSH 主机的凭据丢失或被盗 , 那么攻击者就获取了访问整个网络的权限 。 为了防范此类风险 , 传统工作流通常会在专用网络中部署防火墙 , 以限制用户可以访问的内容 。

然而管理内部防火墙是一件费时费力的事 , 因此授予系统访问权限的产品从一开始就应遵循最小特权原则 。 Boundary 在设计之初就已考虑到这些核心问题:以最小权限授予对关键系统的访问权 。

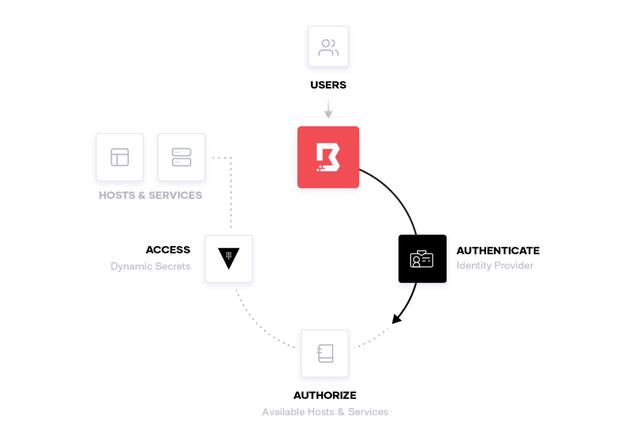

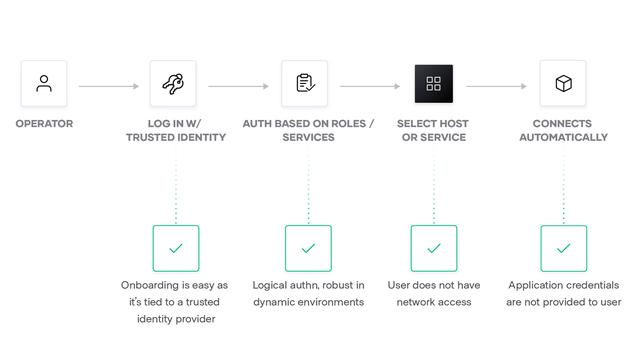

Boundary 的目标旨在简化安全访问主机和服务的工作流 , 同时减少与传统解决方案相关的风险和攻击面 。 使用 Boundary , 访问基于用户的可信身份而不是他们的网络位置而进行 。 用户连接到 Boundary 并进行身份验证 , 然后根据被分配的角色 , 他们可以连接到可用的主机、服务或云资源 。

文章插图

文章插图

Boundary 对每个请求进行身份验证和授权 , 在应用层将用户与服务或主机进行映射 。 无需管理 VPN 凭据或 SSH 堡垒主机密钥 , 从而简化进入系统的手续 , 降低了凭据泄露的风险 。

文章插图

文章插图

【HashiCorp开源Boundary:安全访问动态主机服务】Boundary 提供了一种易于使用、与平台无关的方式 , 通过基于可信身份的单一工作流 , 可跨云、Kubernetes 或 Nomad 集群以及内部数据中心访问所有主机和服务 。 运维人员可以删除硬编码的凭据和防火墙规则 , 并使访问控制更加动态 。

- 云主机必备的10个开源安全工具

- 不做CRUD的我开源了Springboot API一键生成器

- Rocket.Chat 3.7.1 发布,开源的团队沟通工具

- 我没有前端经验,但1天就搞定了开源项目主页

- 这一款开源免费的富文本编辑器,是值得推荐的——Quill

- 产品狗|-Web应用版功能框架及特性初识Taskctl-Web版功能框架系统特性登录界面下载方式安装环境准备如何0元获取永久使用授权,免费开源:国产10万级ETL调度

- 交易|Ocean:一个开源社区的数据市场 具有OCEAN质押,自动做市商和IDO的功能

- Python|64岁Python之父退休失败,正式加入微软搞开源

- C++|适合 C++ 新手学习的开源项目——在 GitHub 学编程

- 数码小王|让你右键功能牛10倍,这款免费开源小工具