数据标签在共享数据溯源中的应用研究( 二 )

图1 数据标签生成过程

2.3 数据标签在共享数据溯源中的应用在网络环境下 , 在数据传输链路上部署探针实时采集数据信息流 。 对于合法授权的数据共享数据流 , 由于数据共享规则库记录了源、目的IP地址信息及数据标签 , 再结合数据标签嵌入位置信息 , 可以实时识别出合法授权的数据共享数据流 。

而对于非法的数据共享数据流 , 即使其伪造数据标签 , 也无法做到与数据共享规则库及嵌入数据标签位置同时一致 。 在实际应用中 , 通过模板的方式为数据共享定制数据共享规则和嵌入数据标签方式 。 数据敏感级别高的数据共享 , 使用保密系数高的加密算法和随机位置嵌入数据标签 。

在实际部署时 , 数据共享溯源监控范围可能无法覆盖所有数据传输链路及数据导出等应用场景 。 如仅获取到需要溯源的文件 , 由于无源、目的IP地址 , 无法直接与数据共享规则库直接匹配 。

因而 , 采用比对密钥信息和嵌入数据标签位置信息 , 经过相似度匹配后 , 解密数据标签后可以实际获得数据泄密的源头 。 数据共享文件溯源过程 , 如图2所示 。 文章插图

文章插图

图2 数据共享文件溯源过程

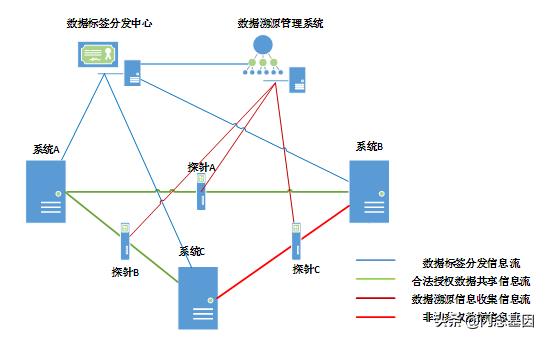

3、共享数据溯源方案共享数据溯源系统核心系统为数据溯源管理系统和数据标签分发中心 。 数据标签分发中心依据数据共享审批结果 , 给合法授权的数据共享信息流分配数据标签 。 针对数据敏感级别高的系统 , 可采用强加密算法来加密生成数据标签 , 同时采用随机嵌入数据标签的方式 。

数据敏感级别不高的系统 , 可采用普通加密算法来加密生成数据标签和固定位置嵌入数据标签的方式 。 数据标签及嵌入数据标签位置信息分发过程采用数字证书分发 , 以确保数据标签信息分发的安全性 。

数据标签分发中心在分发给系统数据标签信息的同时 , 将数据标签信息同步发送给数据溯源管理系统 。 数据溯源管理系统通过部署在数据传输链路上的探针实时采集数据信息流 , 在剔除掉正常业务交互信息流(如信令交互等)的情况下 , 依据数据共享规则库和数据标签位置信息实时发现非法的数据共享 。

对于仅获取到需要溯源文件的情况 , 由于无源、目的IP地址信息作为参考 , 无法直接与数据共享规则库直接匹配 。

因此 , 此时采用比对密钥信息及嵌入数据标签位置信息 , 经过相似度匹配后解密数据标签 , 以达到追踪溯源的目的 。 共享数据溯源系统部署 , 如图3所示 。 文章插图

文章插图

图3 共享数据溯源系统部署

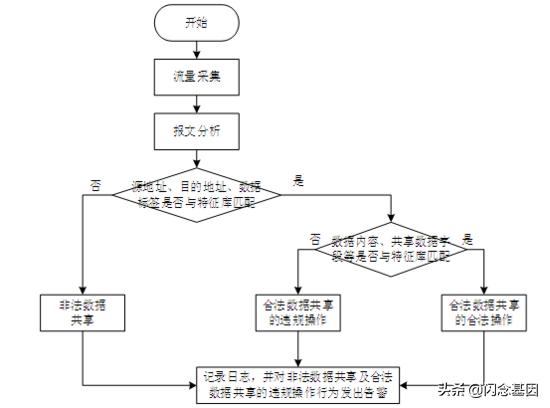

如图4所示 , 采集到数据信息流后 , 通过源、目的地址可以唯一索引到数据标签的位置信息 , 进而获取到数据标签 。 之后将数据共享规则库中源地址、目的地址、数据标签与采集数据信息流中的对应信息进行匹配 , 如出现不匹配情况(正常情况下 , 应完全匹配) , 即可判定为非法数据共享 , 对相应的源系统和目的系统进行标识并发出告警 。

当上述信息完全匹配 , 通过一段时间的连续采集 , 进一步判定数据内容、共享数据字段、传输频次及传输协议类型等信息是否与数据共享规则库一致 , 如出现不匹配情况 , 可判定为合法数据共享的违规操作 , 对相关情况予以记录 , 并通过日志记录违规操作行为 。

数据共享管理部门可据此督促源系统整改相关的违规操作行为 , 对于非法数据共享应立即采取措施关闭数据共享 , 情节严重的可依据法律法规追究相关人员的责任 。 文章插图

文章插图

图4 共享数据溯源流程

4、结语本文提出了一种基于数据标签的共享数据溯源方法 , 通过数据标签信息来标记合法授权的数据共享信息流 , 结合数据共享规则特征库和嵌入数据标签位置信息来进行非法数据共享数据信息流的追踪溯源 , 并可对合法授权的数据共享信息流的违规操作进行追踪 。

作者简介张 涛(1983—) , 男 , 硕士 , 工程师 , 主要研究方向为数据安全防护 。

选自《通信技术》2020年第一期 (为便于排版 , 已省去原文参考文献)

【数据标签在共享数据溯源中的应用研究】声明:本文来自信息安全与通信保密杂志社 , 版权归作者所有 。

- playstation5|手慢就没有了!索尼PS5国行版将在双十二补货:库存一万台

- 中关村|柳传志在这里被骗、掘金,书写半部科技史的中关村经历了什么?

- saas|上半年的Redmi K40 Pro,现在入手2500元不到,还等?

- 英特尔|英特尔正在通过非K版本的Alder Lake改变现状

- 优派|美国很满意:150多家芯片厂商,都“自愿”提交了详细数据

- 亚马逊|麒麟990,麒麟980,麒麟985的机型现在还能入手嘛?

- airpods3|这才是真相:柳传志退休金不是1亿,杨元庆年薪1.7亿比库克低,总部不在美国

- 小米科技|华为手机想在2023年实现王者归来,只有2种可能,但可能性极低!

- spring|性能最强5G手机,现在现货供应,好评率97%

- 高通骁龙|首个骁龙8 Gen 1跑分出炉,现在入手iQOO Neo5还划算吗?