渗透|内网渗透|常用的内网穿透工具使用

0x01 环境介绍

边缘机器:windows 7 ip:192.168.52.137/192.168.220.133

【 渗透|内网渗透|常用的内网穿透工具使用】目标机器: windows 2008R2 ip:192.168.52.138

攻击机器:windows 10 ip:192.168.220.1

0x02 EarthWorm

将ew_for_windows上传到边缘机器 1.正向连接 在win7机器上执行监听本机888端口。然后在win10机器上使用SocksCap64进行连接

文章插图

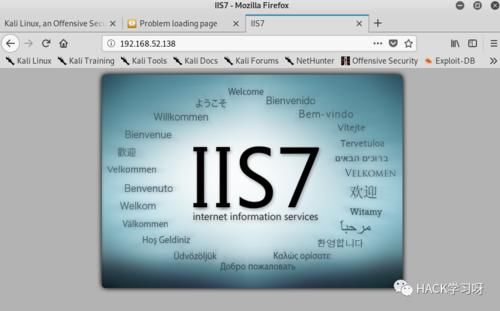

然后把firefox放进文件运行

文章插图

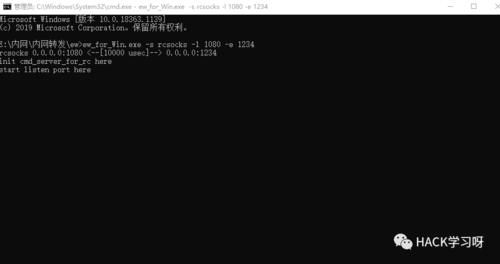

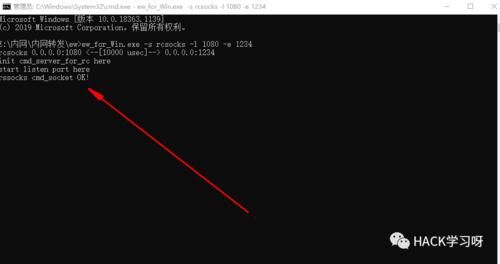

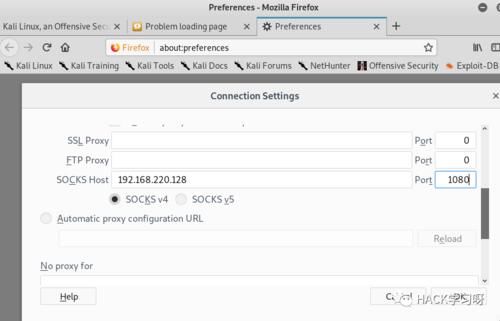

2.反向连接 攻击机器上执行对外1234端口转发到1080端口,然后边缘机器连接

文章插图

文章插图

文章插图

再用SocksCap64代理本地127.0.0.1端口1080

文章插图

文章插图

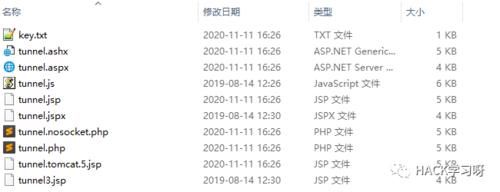

0x03 Neo-reGeorg

这个是走http,生成php文件

文章插图

在目录下生成了几个文件

文章插图

针对不同类型上传不同脚本

文章插图

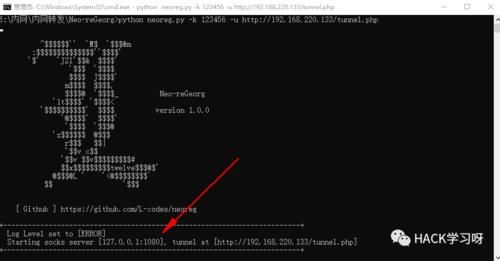

攻击机连接

文章插图

然后同样用SocksCap64代理本地1080端口

文章插图

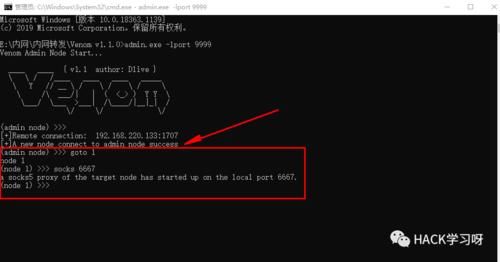

0x04 Venom

攻击机器:

文章插图

边缘机器:

文章插图

文章插图

文章插图

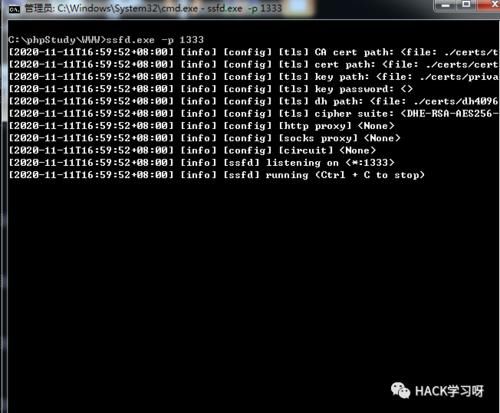

0x05 ssf 正向:

把certs文件夹和ssfd上传到边缘机器 目标边界监听1050端口

文章插图

攻击机连接目标边界的1050端口,并将数据转发给1051端口

文章插图

文章插图

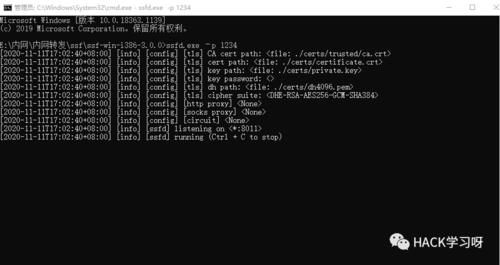

反向:本地监听1234端口

文章插图

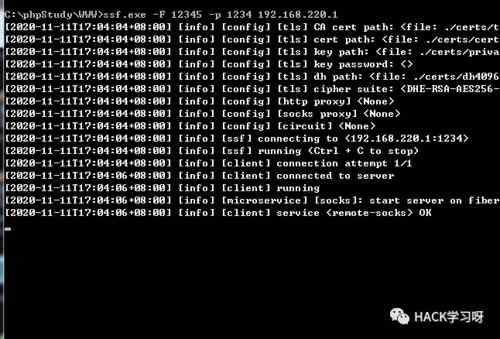

然后目标边界连接我们的1234端口,并将数据转发给12345端口

文章插图

文章插图

0x06 frp

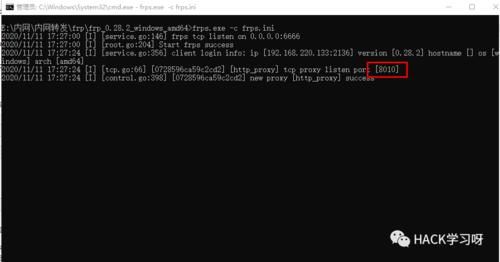

攻击机器上设置frps.ini

然后运行

文章插图

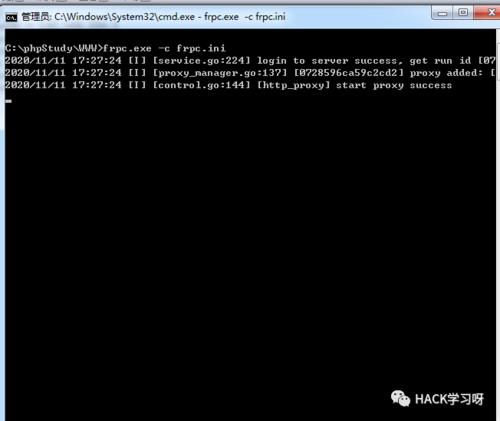

然后在边缘机器设置frpc.ini

文章插图

然后执行

文章插图

文章插图

然后监听本地8010端口

文章插图

0x07 msf Sock4a

搭建Socks4a代理

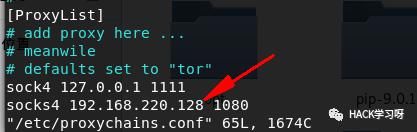

修改proxychains配置文件

文章插图

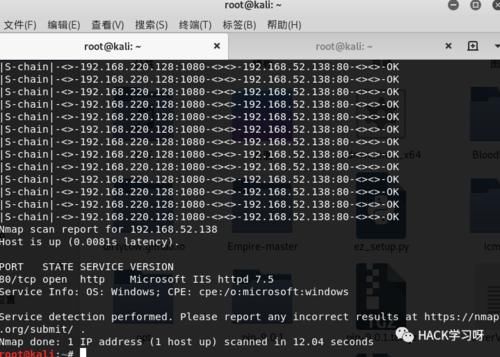

文章插图

文章插图

文章插图

###0x07.1 portfwd端口转发 portfwd 是meterpreter提供的一种基本的端口转发。porfwd可以反弹单个端口到本地,并且监听,使用方法如下

然后我们访问本地3389

0x08 icmpsh

因为icmpsh工具要代替系统本身的ping命令的应答程序,所以需要输入命令来关闭本地程序的icmp应答,如果要恢复就设置为0,否则shell的允许会不稳定,比如一直刷屏,无法进行交互输入

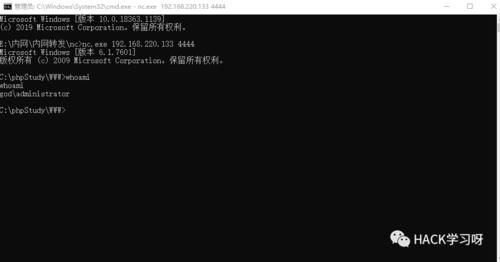

0x09 nc

1.正向

文章插图

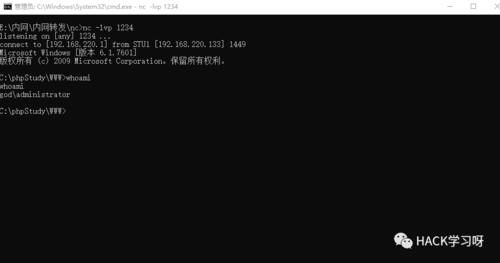

2.反向

文章插图

在一般情况下目标机器是没有nc的。这里可以用其他工具或者编程语言来代替nc python反向shell

bash反向shell

- 智能交通|搭建教程丨2.5GbE高速内网,中兴AX5400Pro上手体验

- 高通|搭建教程丨2.5GbE高速内网,中兴AX5400Pro上手体验

- 全息|钛媒体科股早知道:Wi-Fi 6明年渗透率50-60%,缺芯成迭代动力;氢能汽车“上路”有望提速

- 5G|5G渗透率42%!三大运营商单月新增5G用户数再创新高

- msf战队|渗透实战:内网域渗透

- |新手学PLC, 掌握这16条常用的基本指令,你就入门了

- 北京日报|2020年中国大数据相关市场增幅领跑全球 未来10年数字经济渗透率将超30%

- 国产品牌|中金:技术突破+基层渗透,国产软镜放量在即

- 操作系统|基于3个操作系统的靶场,教你从零开始做安全渗透工程师

- 渗透率|线上订餐的商机出现在下沉市场?