警报!黑客利用新型P2P僵尸网络,目标瞄准物联网设备

转自thehackernews , 作者Ravie Lakshmanan , 蓝色摩卡译 , 合作站点转载请注明原文译者和出处为超级盾!

网络安全研究人员已经完成了一个新的僵尸网络的终结工作 , 该僵尸网络劫持了与Internet连接的智能设备执行邪恶任务 , 主要是DDoS攻击和非法加密货币硬币挖掘 。

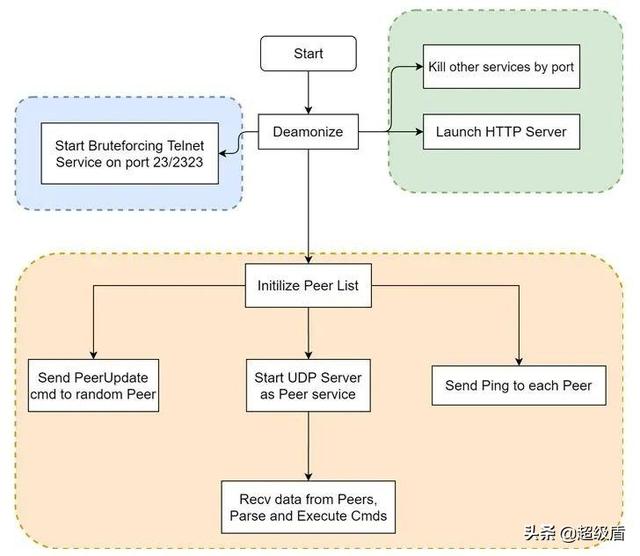

由奇虎360的Netlab安全团队发现的HEH僵尸网络 , 用Go语言编写并配备有专有的对等(P2P)协议 , 通过Telnet服务在端口23/2323上强力攻击传播 , 并且可以执行任意的shell命令 。 文章插图

文章插图

研究人员说 , 迄今为止发现的HEH僵尸网络样本包含多种CPU体系结构 , 包括x86(32/64) , ARM(32/64) , MIPS(MIPS32 / MIPS-III)和PowerPC(PPC) 。

僵尸网络尽管处于开发的早期阶段 , 但它具有三个功能模块:传播模块 , 本地HTTP服务模块和P2P模块 。 文章插图

文章插图

HEH示例最初是由名为“ wpqnbw.txt”的恶意Shell脚本下载并执行 , 使用Shell脚本从网站pomf.cat下载适用于所有不同CPU架构的恶意程序 , 然后基于端口号终止许多服务进程 。 文章插图

文章插图

示意图

第二阶段从HEH示例开始 , 启动一个HTTP服务器 , 该服务器以八种不同的语言显示《世界人权宣言》 , 随后初始化一个P2P模块 ,

该模块跟踪受感染的同级物 , 并允许攻击者运行任意的shell命令 , 通过触发自毁命令擦除受感染设备的所有数据 。 文章插图

文章插图

僵尸网络始作俑者尚未实现攻击命令 , 但其他命令可以重新启动僵尸程序 , 更新对方列表并退出当前正在运行的僵尸程序 。

研究人员说:“ Bot运行P2P模块后 , 它将以并行方式针对两个端口23和2323对Telnet服务执行强力任务 , 然后完成其自身的传播 。 ” 文章插图

文章插图

换句话说 , 如果Telnet服务在端口23或2323上打开 , 它将尝试使用由171个用户名和504个密码组成的密码字典进行暴力攻击 。 成功侵入后 , 新感染的受害者将被添加到僵尸网络中 , 从而对其进行放大 。

研究人员总结说:“该僵尸网络的运行机制尚未成熟 , 并且尚未实现某些重要功能 , 例如攻击模块 。 ” 文章插图

文章插图

“话虽这么说 , 新的和正在开发的P2P结构 , 多CPU架构支持 , 嵌入式自毁功能 , 都使该僵尸网络具有潜在的危险 。 ”

声明:我们尊重原创者版权 , 除确实无法确认作者外 , 均会注明作者和来源 。 转载文章仅供个人学习研究 , 同时向原创作者表示感谢 , 若涉及版权问题 , 请及时联系小编删除

精彩在后面 文章插图

文章插图

Hi , 我是超级盾

超级盾能做到:防得住、用得起、接得快、玩得好、看得见、双向数据加密!

【警报!黑客利用新型P2P僵尸网络,目标瞄准物联网设备】截至到目前 , 超级盾成功抵御史上最大2.47T黑客DDoS攻击 ,

超级盾具有无限防御DDoS、100%防CC的优势

- 回收利用协|固废“零”时代产业如何共生?

- 不良|打开“无痕模式”就以为无人知?殊不知,“不良网站”正在利用你

- 欺诈和滥用|美国最高法院审理黑客法及其限制的案件

- 美国|美国新“电影”,“谍战大片”打脸黑客帝国

- 格式化|利用好这3个隐藏技巧,Power BI 开发体验更丝滑

- 告诉|阿里大佬告诉你如何一分钟利用Python在家告别会员看电影

- 捐赠|出乎意料——黑客勒索集团向慈善机构捐赠20000美金

- 周娟|梅赛德斯-奔驰周娟:最大化利用品牌资产与客户建立品牌链接

- RTX 3090没啥性价比,破解密码倒挺厉害,黑客要大出血?

- 一个Postman小技巧:利用脚本赋值中间变量,实现两步调用