网络安全基础入门之TCPIP协议安全和网络攻击方式

一、TCPIP协议安全隐患1、缺乏数据源验证

2、缺乏完整验证

3、缺乏机密性保证

物理层: 比如线路损害 , 光纤网线损害及侦听等 。

【网络安全基础入门之TCPIP协议安全和网络攻击方式】链路层: MAC欺骗、MAC泛洪、ARP欺骗

网络层:IP欺骗、Smurf攻击、ICMP攻击、地址扫描

传输层: TCP欺骗、拒绝服务、UDP拒绝服务

应用层:漏洞、病毒、木马

二、协议安全及相关攻击方式1、MAC欺骗原理

攻击者通过伪造的源Mac地址数据包发送给交换机 , 造成交换机学习到了错误的Mac地址与端口的映射关系 , 导致交换机要发送到正确目的地的数据包被发送到了攻击者的主机上 , 攻击者主机通过安装相关的嗅探软件 , 可获得相关的信息以实现进一步的攻击 。

通过在交换机上配置静态条目 , 绑定到正确的出接口 , 就能避免Mac欺骗攻击风险 。

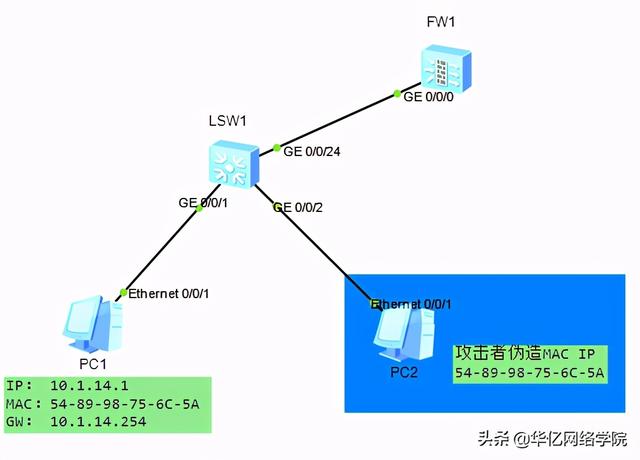

2、拓扑: 文章插图

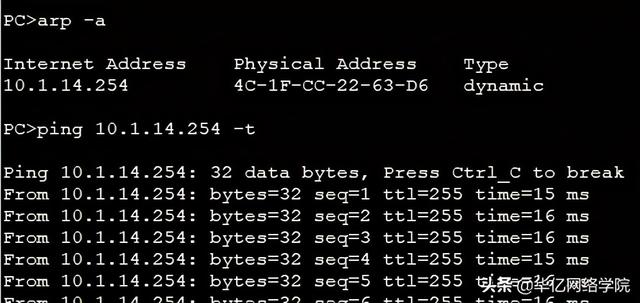

文章插图

我们在SW1上配置基本的网关10.1.14.254

[SW1]interface Vlanif 1

[SW1-Vlanif1]ip address 10.1.14.254 255.255.255.0

PC此时可以ping通10.1.14.254

PC>ping 10.1.14.254

Ping 10.1.14.254: 32 data bytes, Press Ctrl_C to break

From 10.1.14.254: bytes=32 seq=1 ttl=255 time=15 ms

From 10.1.14.254: bytes=32 seq=2 ttl=255 time=16 ms

如果此时攻击者通过伪造MAC地址 , PC2伪造PC1的MAC则可以获取正常发往PC1的数据 。

3、解决方案

我们可以通过配置MAC地址绑定 , 交换机配置MAC地址绑定后形成静态MAC地址表项 , 此时即使攻击者伪造MAC地址也不会对数据产生影响 。

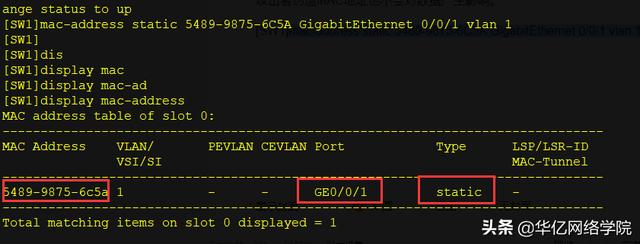

[SW1]mac-address static 5489-9875-6C5A GigabitEthernet 0/0/1 vlan 1

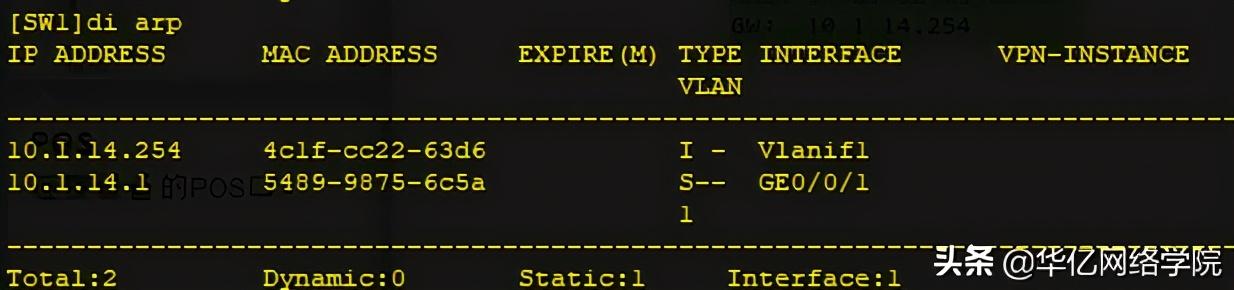

[SW1]arp static 10.1.14.1 5489-9875-6c5a//配置静态ARP绑定 文章插图

文章插图 文章插图

文章插图

此时我们可以发现交换机产生静态MAC地址表 , 及ARP表项 , 如果我们把PC2 的 MAC地址进行更改和PC1一样 , 此时PC2就不会ping通网关 。

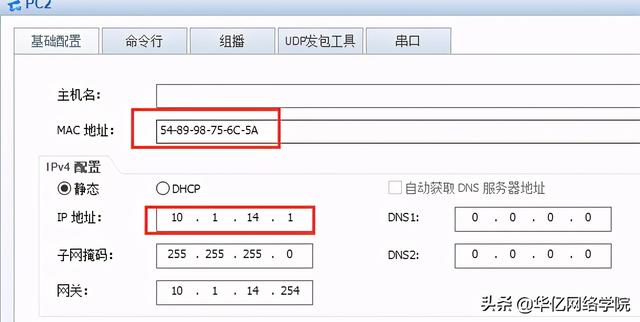

我们把PC2的MAC地址更改为54-89-98-75-6C-5A 文章插图

文章插图

此时PC1 ping 网关: 文章插图

文章插图

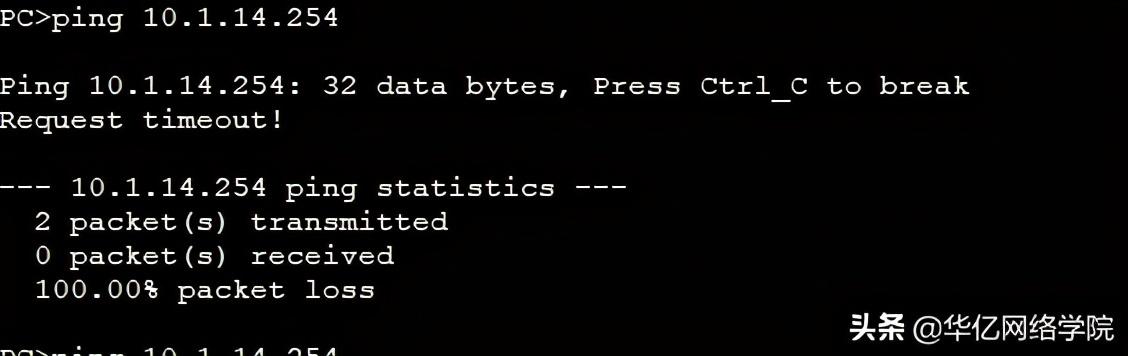

此时PC2 ping 网关: 文章插图

文章插图

Tips:

[SW1-GigabitEthernet0/0/1]mac-limit maximum 10 alarm enable //限制接口最大学10个MAC地址

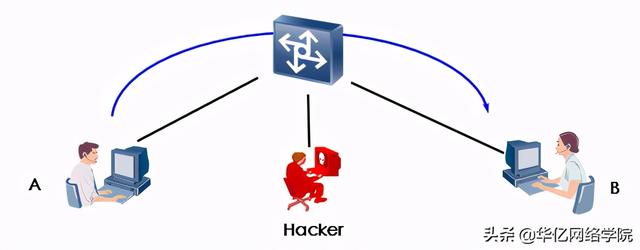

4、 ARP欺骗 文章插图

文章插图

核心: Hacker伪造数据报文让A和B封装的目标MAC为Hacer的MAC地址

解决方案:通过DHCP Snooping + DAI

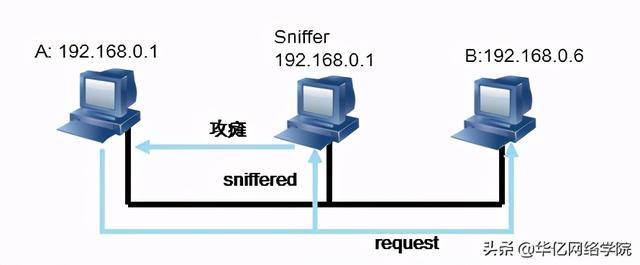

5、IP欺骗 文章插图

文章插图

核心:Sniffer Hacker 抓包嗅探攻瘫A , 然后和B进行数据通信 。

解决方案:DHCPI Snooping+IPSG

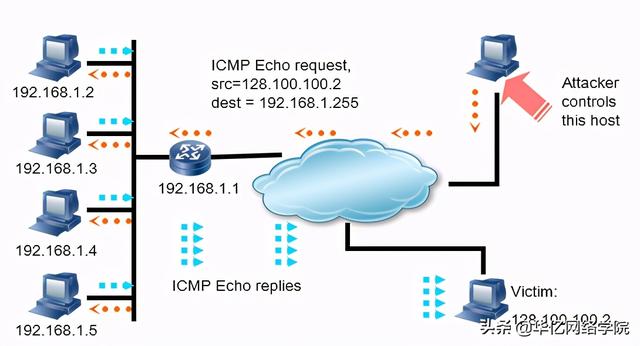

6、Smurf攻击 文章插图

文章插图

核心:攻击者通过伪造源IP发送ICMP请求广播地址 , 客户端收到后大量回复ICMP reply , 大量的Reply报文会使主机雪崩 。

解决方案:路由器或防火墙开启ICMP应答请求包的目的地址是否为子网广播地址或子网的网络地址 , 如果是 , 则直接拒绝 。

[USG6000V1]firewall defend smurf enable

Tips: 补充

同时有重定向和不可达攻击 , 通过修改注册表不处理这种报文 。

IP地址扫描 , 通过ICMP探测 , 然后扫描端口开放情况进行攻击 , 可以防火墙进行防护 。

[USG6000V1]firewall defend ip-spoofing enable

及TCP欺骗及SYN攻击,UDP拒绝服务 , 端口扫描攻击 , 缓冲区溢出及针对web的攻击 。

7、常见攻击方式

A、被动攻击 。侦听

B、主动攻击

C、中间人攻击(被动攻击+主动攻击)

(此处已添加圈子卡片 , 请到今日头条客户端查看)

- 物流|“后疫情时代”什么值得投资?英国最大资管看好网络安全和物流行业

- 分离基础|数据中心融合的过去、现在和未来

- 电脑知识|北大青鸟:零基础学电脑从哪里入手

- 入门|做抖音影视赚钱比工资多,教大家新手也可快速入门

- IT|信服云为IT基础架构演进提供新思路

- 开发人员|ER(实体关系)建模入门指引

- 项目|明朝万达获“网络安全技术应用试点示范项目”授牌

- 喻波|明朝万达喻波受邀参加2020年中国网络安全高峰论坛

- Python源码阅读-基础1

- Python中文速查表-Pandas 基础