CSRF和SSRF(Web漏洞及防御)

文章插图

文章插图

CSRF跨站请求伪造(Cross-Site Request Forgery)

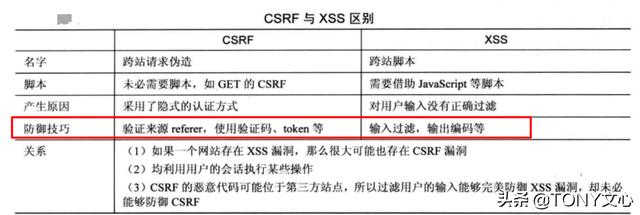

CSRF经常配合XSS一起进行攻击!(同XSS类似 , 都属于跨站攻击 , 不攻击服务器端而攻击正常访问网站的用户!)

XSS利用站点内的信任用户 , CSRF伪造成受信任用户! 文章插图

文章插图

CSRF原理攻击者伪造目标用户的身份 , 以目标用户的名义执行非法操作!

如:发送邮件、发送消息、盗取目标用户的账户进行购买 , 转账等威胁目标用户的财产安全!

注意:具体实例 , 请参考之前的文章!

CSRF的利用之前文章的利用手段截图: 文章插图

文章插图 文章插图

文章插图

CSRF的防御

- 使用POST请求代替GET请求

- HTTP Referer

- 验证码

注意:验证码 , 用户体验不好!

- Token(请求令牌!)

在HTTP请求中以参数的形式加入一个随机产生的请求令牌(Token) , 并在服务器端进行验证 。 如果请求中没有Token或者Token内容不正确 , 则拒绝该请求!

Cookie Token:Token值放进Cookie中(所有表单都包含同一个伪随机值)

把Token放入HTTP头部自定义的属性中

一次性Token:每一个表单包含一个不同的伪随机值!

SSRFSSRF:Server-Side Request Forgery(服务端请求伪造)

攻击者利用SSRF漏洞通过服务器端发起伪造请求!

一般情况下 , SSRF攻击的目标是外网无法访问的内部系统!

(由于请求是服务器端发起的 , 所以服务器能请求到与自身相连而与外网隔绝的内网!)

SSRF漏洞形成原因服务器提供了从其他服务器应用获取数据的功能 , 并且对目标地址没有做严格的过滤!

SSRF漏洞利用

- 通过服务器获取内网主机、本地端口扫描、获取一些服务的banner信息!

banner:会获取到一些敏感信息!banner 信息中 , 可以获取到软件开发商、软件名称、服务类型、版本号等 。 而版本号有时候就会存在公开的 CVE 问题 , 可以直接进行利用 。 banner 信息获取的基础是在和目标建立链接后的 , 只有建立的链接 , 才可以获取到相应的 banner 信息 , 当目标对 banner 信息进行隐藏或者配置了禁止读取时 , 这时的 banner 则获取不到!- 对内网的应用程序进行攻击 , 如Redis , JBoss等!

- 对内网的Web应用进行指纹识别 , 识别内部的资产信息

- 攻击内网程序 , 造成缓冲区溢出 。

- 利用file伪协议读取文件

端口探测:

://127.0.0.1:3306读取文件::///etc/passwd内网的JBoss攻击:://192.168.1.88:8080://192.168.1.88:8080/jmx-console/// 发现存在jmx控制台未授权访问漏洞通过jboss.deployment接口部署Web木马应用【CSRF和SSRF(Web漏洞及防御)】获取Webshell执行命令SSRF防御- 过滤请求协议 , 只允许http或https的协议

- 限制访问的IP地址

- 限制访问的端口

- 设置统一的错误处理页面 , 防止信息泄漏!

- 中国|浅谈5G移动通信技术的前世和今生

- 芯片|华米GTS2mini和红米手表哪个好 参数功能配置对比

- 桌面|日常使用的软件及网站分享 篇一:几个动态壁纸软件和静态壁纸网站:助你美化你的桌面

- 二维码|村网通?澳大利亚一州推出疫情追踪二维码 还考虑采用人脸识别和地理定位

- 不到|苹果赚了多少?iPhone12成本不到2500元,华为和小米的利润呢?

- 机器人|网络里面的假消息忽悠了非常多的小喷子和小机器人

- 华为|骁龙870和骁龙855区别都是7nm芯片吗 性能对比评测

- 花15.5亿元与中粮包装握手言和 加多宝离上市又进一步?|15楼财经 | 清远加多宝

- 和谐|人民日报海外版今日聚焦云南西双版纳 看科技如何助力人象和谐

- 内容|浅谈内容行业的一些规律和壁垒,聊聊电商平台孵化小红书难点(外部原因)