广域网技术PPP及认证实战配置

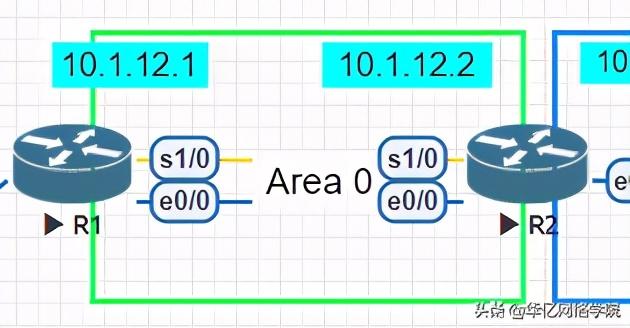

一、拓扑 文章插图

文章插图

需求:

1、我们通过配置R1和R2之间的S1/0 为广域网PPP线路 。

2、配置R1和R2之间的认证为PAP和CHAP认证

二、配置1、 R1和R2之间串口配置

R1(config)#in s 1/0

R1(config-if)#no sh

R1(config-if)#ip add 12.1.12.1 255.255.255.0

R2(config)#int s 1/0

R2(config-if)#ip add 12.1.12.2 255.255.255.0

R2(config-if)#no sh

2、R1和R2广域网线路封装为PPP

R1(config-if)#encapsulation ppp

R2(config-if)#encapsulation ppp

3、PAP认证配置及验证

A、PAP认证

备注:R1作为认证端 , R2作为被认证端 , R2主动发送明文的用户名和密码给R1验证 。

R1(config)#username huayi password huayi //配置本地用户名密码

R1(config-if)#ppp authentication pap //配置认证类型为PAP

R2(config-if)#ppp pap sent-username huayi password huayi //配置认证发送的用户名和密码

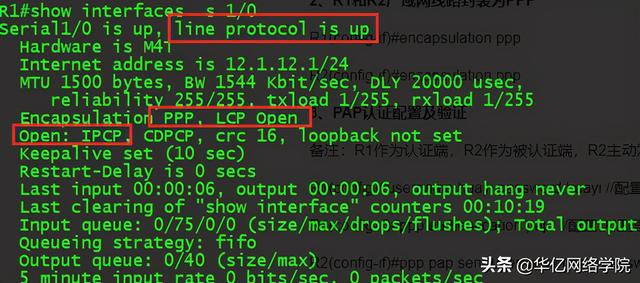

验证查看接口状态: 文章插图

文章插图

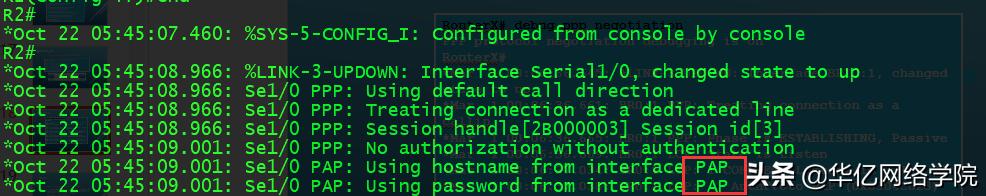

R2#debug ppp authentication //通过Debug查看PPP认证

PPP authentication debugging is on 文章插图

文章插图

我们通过Debug可以查看到发送的认证类型PAP , 用户名密码明文不安全 , 采用的二次握手

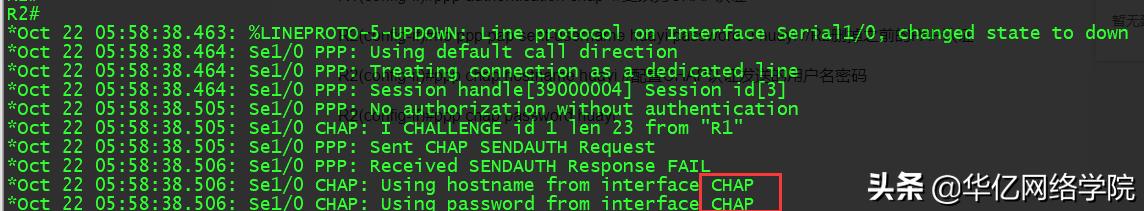

B、CHAP认证

R1(config-if)#ppp authentication chap //更改为CHAP认证

【广域网技术PPP及认证实战配置】R2(config-if)#no ppp pap sent-username huayi password 0 huayi //R2删掉之前的PAP认证

R2(config-if)#ppp chap hostname huayi //配置CHAP认证发送的用户名密码

R2(config-if)#ppp chap password huayi 文章插图

文章插图

4、总结

1、PAP二次握手 , 被认证端采用明文发送用户名密码 , 不安全

2、CHAP采用三次握手 , 认证端主动发起挑战报文 , 发送的密码为密文 , 安全

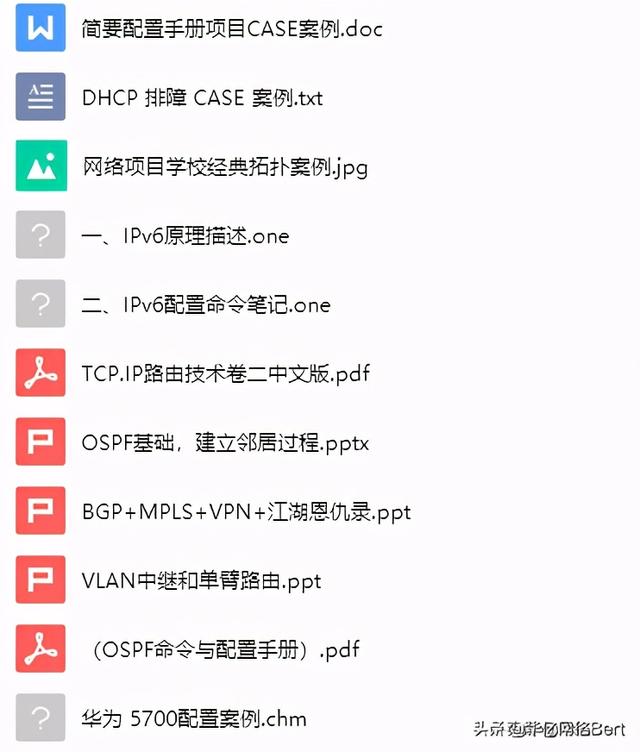

(此处已添加圈子卡片 , 请到今日头条客户端查看)欢迎【零基础】学网络的小伙伴们加入网工训练营 , 资料每天限量10份先来先得 。 单独私信小编领取哦!【私信小编备注:资料】 文章插图

文章插图

- 技术|做“视频”绿厂是专业的,这项技术获人民日报评论点赞

- 中国|浅谈5G移动通信技术的前世和今生

- 速度|华为P50Pro或采用很吓人的拍照技术:液体镜头让对焦速度更快

- 视频社会生产力报告|视频社会雏形已成,绿厂或凭这技术抢占先机

- 职工组一等|全国人工智能应用技术技能大赛落幕 青岛四名选手获一等奖

- 中国视频|人日评论点赞!OPPO成视频手机先行者,新技术或下月发布

- 介绍|5分钟介绍各种类型的人工智能技术

- 重庆市工业互联网技术创新战略联盟:构建万物互联智能工厂 助力先进制造发展

- 技术|广东省电线电缆标准化技术委员会(第二届)成立

- UWB|不得不知的汽车连接技术