文章图片

文章图片

值得一提的是 , 从A8处理器开始 , 每个芯片系列都配备了一套独特的安全环保工具 , 这些工具无法通过远程攻击和蛮力破解 , 这也提高了用户在良好使用过程中的安全性 。

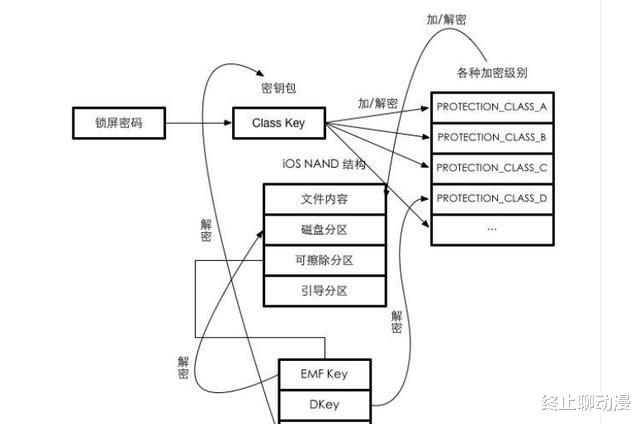

如果你想入侵iPhone , 最好先绕过它自身的防御机制 , 根据Trail of Bits的描述 , iPhone进入DFU模式后 , 可以修改固件、删除数据、延长传输时间 。 因此 , 执法部门可以畅通无阻地对嫌疑人进行iPhone黑客攻击 。 当然这个过程需要苹果的协调 , FBI本身也无法改写iPhone固件 。 ios系统中的加密机制如下图所示:

我们可以看到 , 苹果公司在ios系统里从多个方面对内容进行了加密处理 , 加密的程度很高 , 这也使得破解工作变得非常难!很久以前 , 苹果就决定在未来的iOS系统中加强秘密机制 , 最终让iPhone变得安全 , 难以破解 。 在法院的命令中 , 苹果需要在不输入密码的情况下更新iOS系统 , 并删除所有加密功能 , 这样FBI就会对iPhone5c进行更新 , 然后提取内容进行调查 。 换句话说 , 通过排除故障和修复缺陷 , 苹果可以不惜一切代价变得无法通行 。

苹果手机说自己的加密技术是安全的 , 主要是之前FBI的案件要求苹果提供破解技术 , 但CEO库克拒绝了 , 这种拒绝代表着对用户和所有苹果用户负责 。 所以FBI最终没有去找苹果 。 苹果手机没有被破解 , 只是说苹果手机被破解了 。 按照FBI的说法 , 没有相关专家可以提供技术 。

苹果安全系统的核心是增强型加密标准(AES)算法 , 该算法于1998年发布 , 2001年被美国政府采纳为加密标准 。 研究人员花了十几年时间破解AES , 所以AES被普遍认为是无解的 。 这种算法非常强大 , 即使在可预见的未来 , 最强大的计算机--甚至是量子计算机--也无法破解真正随机的256位AES密钥 。 国家安全局最高级别的保密 , 使用的就是AES-256加密技术 。

【机箱|ios加密机制是什么?为什么无法破解?】

IOS系统首先对整个存储芯片进行加密 , 加密密钥对锁屏设备和其他几个输入设备添加密码 , 然后利用密钥算法生成伪随机数 。 伪随机数和存储芯片上存储的所有数据的锁屏设备和密码都由存储芯片的秘密加密密钥加密 。

同时 , 更换存储芯片、主磁带芯片和芯片 , 让iPhone彻底忘记所有的 \"前世今生\" 。 但这种方式和重新购买iPhone有什么区别呢?这些芯片牢牢地附着在手机主芯片上 , 要想取出这些部件相当困难 。 iPhone中的每个文件都有一个独立的密钥 , 但苹果觉得这还不够 。 文件是加密的 , 解密后系统会打开文件 。 读取数据后 , 文件是否需要进一步加密?所以 , 苹果为了保证数据的安全和手机的畅通 , 推出了不同级别的加密技术 。 毕竟 , 隐私越复杂 , 手机越慢 。

一般来说 , 在破解密码时都会考虑 \"蛮力算法\" 。 如果iPhone使用的是四位数的密码 , 那么你必须从0000到9999进行尝试 。 这个过程自然是很繁琐的 。 但如果有工具的话 , 实际的消耗会大大降低 。 不过 , iPhone固件本身并不允许任何人无限期地试验密码 。 当iOS设备关闭时 , 电脑内存中可用的加密密钥副本会被删除 。 这就是为什么执法调查人员在收到嫌疑人的手机后 , 必须尝试所有可能的密钥--这项任务被国家安全局认为是不可能完成的 。

在世界上 , 对于一个系统来说 , 不是绝对安全 , 而是相对安全 。 正因为如此 , 安全是建立在技术人员的基础上的 , 当然会有漏洞 , 所以安全就够了 , 和用户的安全和体验也是一个矛盾 。 有一说一 , 苹果手机在安全性方面确实做的很好 , 我觉着很多安卓手机厂商也应该像苹果学习 , 更好地保护用户的隐私安全!

- 机箱|内外设置精致双屏幕,二手金立w900体验,国产翻盖手机中的贵族

- 机箱|小米4nm新机上线,12+256G大存储四千出头,还是雷军靠谱

- 安卓|安卓13前瞻:换了新颜,却更像iOS?

- iOS|所有用户赶快升级!苹果发布iOS15.3.1更新:修复重大Bug

- 机箱|桌面上的武直——5800X+索泰3080天启+TT阿帕奇MINI机箱装机

- iOS|iOS15.3.1正式版值不值得更新?果粉连夜升级,称不是刷版本号

- path|iOS15.3.1已经更新2天了,体验到底如何?看完用户体验报告再决定

- iOS|iOS15.3.1正式版发布,这才是重头戏,果粉:终于可以养老了

- ios15|iOS 15.3.1正式版突然发布,这次是否值得更新?

- ios15|iOS 15.4 beta2简评:更像是iOS 15的完全体