某系统绕过waf拿下webshell

搜索公众号:暗网黑客可领全套网络安全渗透教程、配套攻防靶场 文章插图

文章插图

转载自安全先师

前言对于一个不怎么拿站的我来说搞一次站点确实费劲 。 前不久拿了一个站点 。 分享一下粗略过程 。

正文小伙伴所在的地方要让搞某系统测试,发到群里让看看 。

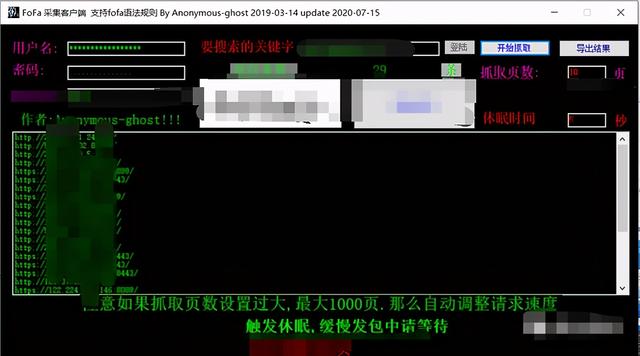

我看了一波貌似没有什么洞洞这让我 , 想起三年前的某系统的算算术的漏洞于是 , 想搞一份源代码研究一下这个算算术的这个东东于是操起神器

文章插图

文章插图

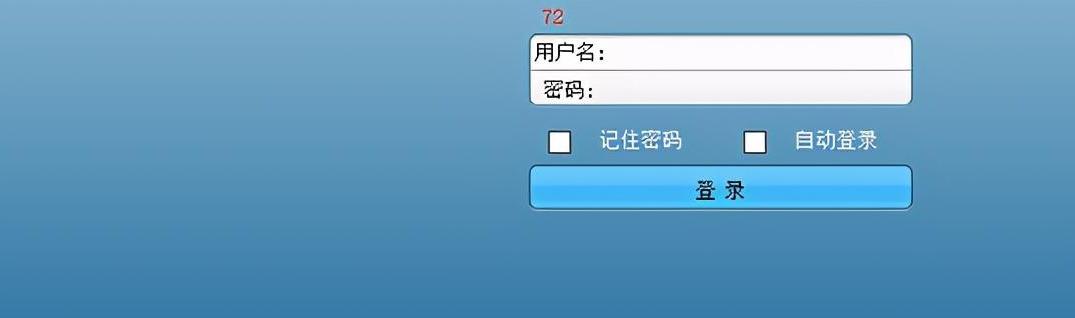

在fofa上找到一个站的可以算算术

文章插图

文章插图

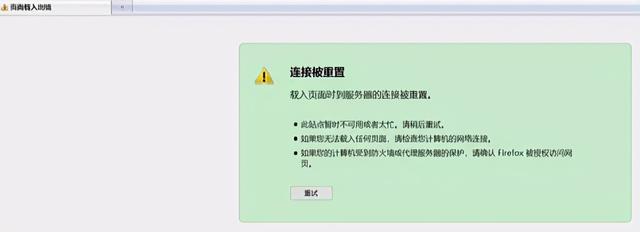

接下来掏出exp就开始怼 。 结果显示如下 。

连接被重置了想到的是某x云 。 结果查了一波ip不是 。 另外我的ip没有被ban 。 那就是另外的waf 。 那还好post怼一下

文章插图

文章插图

get怼一下

文章插图

文章插图

我猜测可能是对关键字进行拦截

文章插图

文章插图

结果证实了我的猜想那么我们怎么办呢 。 当然是绕过他

文章插图

文章插图

我想不用我说怎么绕过的只要看截图就知道是如何绕过的我这里就不说了

文章插图

文章插图

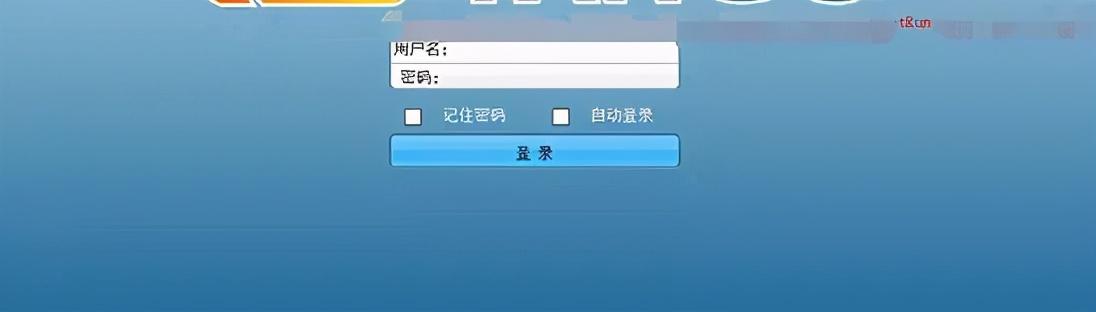

当然搞到这里有人就说了这权限这么大很高直接cs上线 。 或者下载exe到服务器上然后执行exe上线 。 稍微免杀一波就ok了但是无奈我的vps没有续费 。 另外搞web的不弹个shell总觉的有点尴尬 。 于是开始想办法getshell. 。 那么我们先用命令看这个在哪个目录 。 我们执行dir命令查询 。 握擦执行whoami可以执行这个不可以 。

文章插图

文章插图

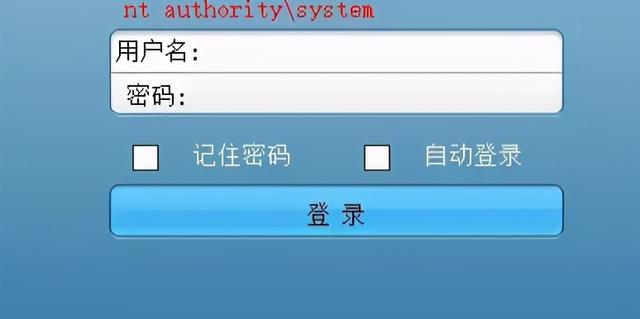

那么我们加上命令行参数看看成功执行

文章插图

文章插图

我们来echo写webshell 。 发现这里有白名单解析限制 。 只要不是图片,等文件一律不解析

文章插图

文章插图

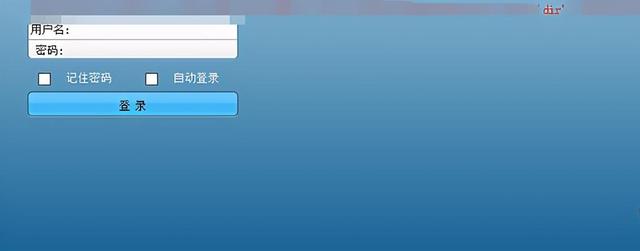

看了不能再这个OA上强搞 。 我们只能在看看这个ip有没有别的站点 。 终于找到一个站点

文章插图

文章插图

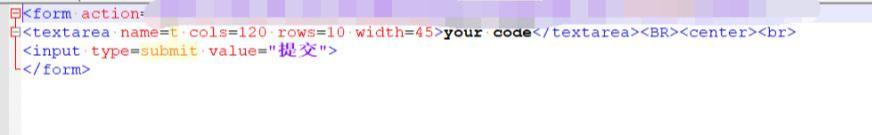

那么就拿它开刀就行 。 经过一系列的寻找我终于找到这个站点对应的web根目录 。 我们来写shell当然是最简短的shell最好了

文章插图

文章插图

我们写入成功了没有回显 , 我们访问我们的shell 。

【某系统绕过waf拿下webshell】空白接下来我们用 。 进行写shell我们的文件名命名成x.jsp

文章插图

文章插图

我们post提交一下 。 握擦 。 流量监控我们被拦截了 。

我们用流行的编码(base64)方式加密测试一下看看拦截么 。 当然我们的接收的jsp的马子没有改代码 。

- 深圳市建筑工程人工智能审图系统上线 AI技术首次赋能设计质量监管

- 小米折叠屏真机曝光 运行MIUI12系统内置256GB内存

- 郭明錤:iPhone或将在2022年开始采用VC散热系统

- 英特尔发布为Mobileye自动驾驶汽车视觉系统开发的两块关键芯片

- 美国如果限制谷歌出口安卓系统,华为小米会怎样?看完长知识了

- magicui4.0更新名单亮点 magicui4.0系统有什么变化

- 性能|电脑操作系统安装,该选择32位还是64位?

- 小米11系统更新:充电Bug已解决

- Windows 10X系统截图流出 全新开始菜单

- iQOO 7正式开卖系统获更新!1000Hz触控采样率来了