文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

一、实验目的

- 掌握ARP欺骗攻击

- 掌握ARP欺骗攻击全过程

- 学会防范ARP欺骗

- 系统环境:Windows环境 , kail环境 , XP环境

- 软件工具:packEth

在上图所示的ARP缓存表中 , IP地址192.168.70.129映射的MAC地址为00-50-56-2b-68-41下面我们以主体X(192.168.70.129)向主机Y(192.168.70.134)发送数据为例 , 说明ARP工作过程 。

当主机X发送数据时 , 它会在自己的ARP缓存表中寻找是否有主机Y的IP地址 。 如果找到了 , 也就知道了主机Y的MAC地址 , 直接把目标MAC地址写入数据包里面发送就可以了;如果在ARP缓存表中没有找到主机Y的IP地址 , 主机X就会在网络上发送一个广播 , 目标MAC地址是“FF-FF-FF-FF-FF-FF”这个表示向同一网段内的所有主机发出这样的询问:192.168.70.129的MAC地址是什么?网络上其他主机并不响应ARP询问 , 只有主机Y接收到这个数据包时 , 才会向主机X做出这样的回应:192.168.70.129的MAC地址是00-50-56-2b-68-41 。 这样 , 主机X就知道了主机Y的MAC地址 , 他就可以向主机Y发送信息了 , 同时它还更新了自己的ARP缓存表 , 下次再向主机Y发送信息时 , 直接从ARP缓存表里查找就可以了 。 ARP缓存表采用了老化机制 , 在一段时间内如果表中的某一行没有使用就会被删除 , 这样可以大大减少ARP缓存表的长度 , 加快查询速度 。

2.ARP欺骗定义

从前面的介绍可以看出 , ARP的致命缺陷是:他不具备任何的认证机制 , 当有个人请求某个IP地址的MAC时 , 任何人都可以用MAC地址进行回复 , 并且这种响应也会被认为是合法的 。

ARP并不只在发送了ARP请求后才接收ARP应答 。 当主机接收到ARP应答数据包的时候 , 就会对本机的ARP缓存进行更新 , 将应答中的IP和MAC地址存储在ARP缓存表中 。 此外 , 由于局域网中数据包不是根据IP地址 , 而是按照MAC地址进行传输的 。 所有对主机实施ARP欺骗就成为可能 。

3.ARP常用命令:

arp -a

用于查看缓存表中的所有项目

arp -a ip

只显示包含指定IP的缓存表项目

arp -s ip mac

向ARP缓存表中添加静态目录 , 该项目在计算机启动过程中一直有效

arp -d ip

删除ARP缓存表中静态项目

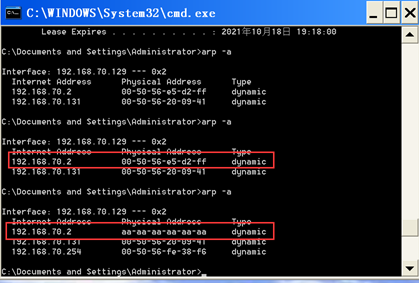

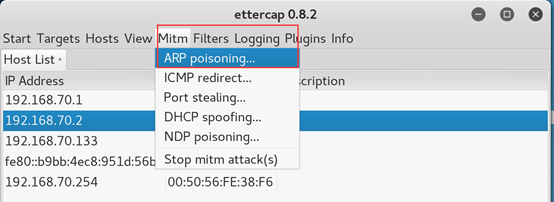

四、实验步骤下面PC2要对PC1进行ARP欺骗攻击 , 目标是更改PC1缓存表中网关的MAC地址更新为aa:aa:aa:aa:aa:aa实施欺骗导致PC1无法正常上网

**更新前:**PC1的缓存表如下图所示网关IP:192.168.70.2对应的MAC地址是:00-50-56-e5-d2-ff

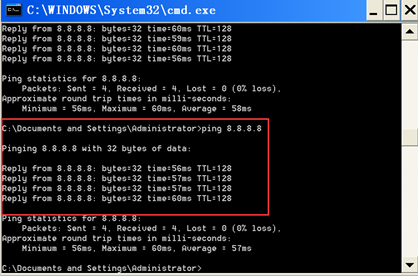

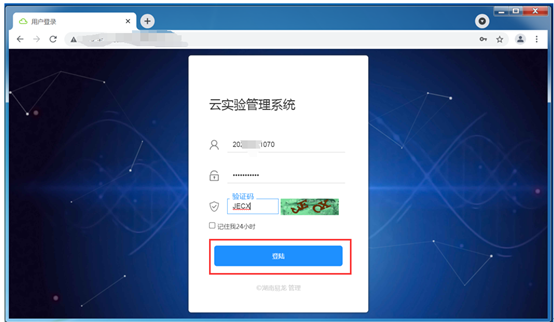

此时PC1是可以正常上网的如下图所示:

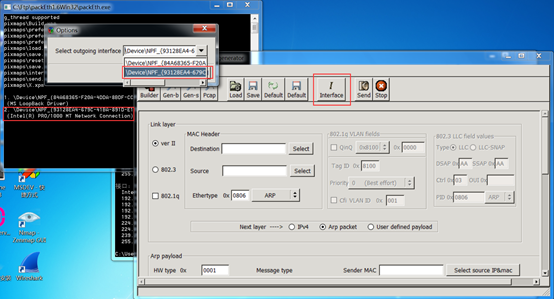

打开Windows7将packEth压缩包解压成文件夹后 , 找到packEth.exe文件双击打开

打开packEth.exe文件 , 选择第二个网卡 , 选择ARP packet模式

- 英伟达|「资讯」NV最强AI黑科技?能将文字描述一键转为逼真画像

- MIUI|小米12或下个月底发布:虽错失首发权,但MIUI13更稳了!

- 小米科技|矿难凶猛来袭 给新机升级显卡提升有多大?

- 小米科技|小米12X曝光:骁龙870+6.28英寸小屏,手感跟小米6类似

- 一加科技|2K屏幕+哈苏四摄,降价1400元,顶级旗舰价格无奈跳水

- MIUI|MIUI 13即将到来,小米mix4等9款机型首批升级

- 黑洞|元宇宙是人类科技的尽头?

- |翔域科技告诉你那些新人直播的秘诀,竟然是用了这样的教程......

- 人身保险|触觉传感器公司帕西尼感知科技获数百万元天使轮融资

- 英伟达|?这家电池公司有什么亮点,居然引的小米华为联合投资?