文章图片

文章图片

文章图片

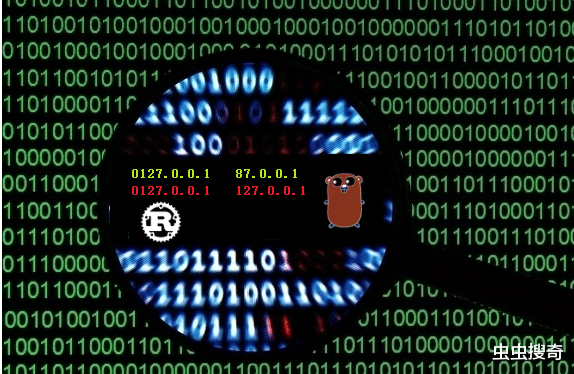

本周在DEF CON大会上 , 由多名安全研究人员披露十进制和八进制混合IP地址解析漏洞 , 多种语言的受影响 , 包括Go和Rust的官方类库net 。 以及Python的标准库ipaddress 。

概述Go和 Rust语言中常用的net库受到混合格式IP 地址验证漏洞的影响 。 该漏洞源于库中对IP地址处理时候将八进制-十进制)格式混合格式的八进制的数据当作十进制有关 。

所有使用这次基础库的应用程序可能会受到不确定的服务器端请求伪造(SSRF) 和远程文件包含(RFI) 漏洞的攻击 。

因为该基础库被广使用 , 所以大量的GoRust网络应用都受到影响 。

另外 , Python 标准库ipaddress也受漏洞影响 。

漏洞原理漏洞CVE编号为CVE-2021-29922(Rust库)和 CVE-2021-29923(Golang库) , 主要在其同名类库net处理混合格式的IP地址 , 或者更具体地说 , 当十进制IPv4 地址包含数据以0开始时 。

众所周知 , IP地址可以用多种格式表示 , 包括十六进制和整数 , 尽管最常见的IPv4地址以十进制格式表示 。

比如8.8.8.8

该地址可以用八进制格式表示为 0010.0010.0010.0010 。

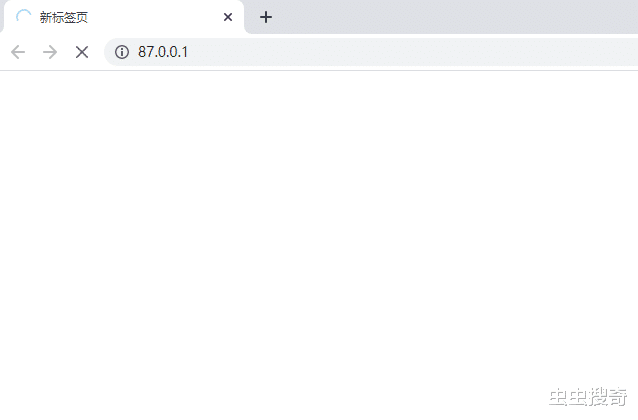

我们日常最常用的一个本地IP地址(回环地址 , localhost)为127.0.0.1 。 假如对其第一部分IP地址添加一个0 , 则0127.0.0.1 会被解析为啥呢?

我们在浏览器中输入这个地址 。 在火狐浏览器的地址栏中输入0127.0.0.1 , 浏览器将其自动转化为八进制格式。

其他浏览器也是如此 , 比如谷歌Chrome:

根据IETF草案 , 如果前缀为“0” , 则 IPv4 地址的部分可以解释为八进制 。 但是 , 在net库中 , 任何前置零的地址都被简单地剥离和丢弃 。

在Golang和Rust的net模块中将IPv4地址的八位字节都被简单视为十进制 。因此 , 如果开发人员使用net来验证IP地址是否属于某个范围(例如 , 根据访问控制列表 (ACL) 解析IP列表) , 对于基于八进制的IPv4地址表示 , 结果可能会完全错误 。

这样可能会导致应用程序中出现不确定的服务器端请求伪造 (SSRF)和远程文件包含(RFI)漏洞 。

漏洞影响由于net库在Golang和Rust语言中均为核心库 , 被大量应用所依赖 , 通过在Github上简单搜索 , 仅golang中依赖该库的代码文件超超过49w 。

而且Go和Rust不是唯一受该漏洞影响的语言 , 还有Python语言的ipaddress 库 (CVE-2021-29921)、 netmask库 (CVE-2021-28918、CVE-2021-29418) 和等类似的库也受影响 。

该系列漏洞大多都被评为有高或严重的严重性 。

漏洞解决目前 Golang 的 net 模块将补丁将在Golang 1.17 版中发布 。

对于 Rust net里 , 也已经有一个修复程序已经合并:

【Python|IP地址解析漏洞,Go,Rust语言net类库受影响】请使用这些类库的同学 , 关注官方漏洞发布及时更新版本 。

- Python|呼吁理性消费:不足千元买27寸IPS 165hz 旋转升降电竞显示器

- Python|专业输出文本化表格的Python库,太漂亮了!

- 微店|【100个生意案例解析】卖服装,年赚5000万的实操案例

- Python|通话质量好的有哪几款推荐?通话质量好的蓝牙耳机推荐

- Python|又一电商巨头凉凉?市值跌去90%,付款后不发货,申请退款不受理

- Python|小米MIX FOLD的用户超过一半来源于H和A品牌!小米高端成了

- Python|中国电子商务股第三季度业绩下滑 京东成唯一赢家

- 佳能eos|深度解析8K微单相机:4500万像素CMOS,支持20张/秒连拍,8级防抖

- Python|英特尔i7-12700几乎持平AMD 5900X,售价仅2399元

- 数据库|原来这才是Python连接mysql数据库的正确姿势!(一)